Ein Freak namens Ian Matthew Smith hat eine Festplatte so umgebaut, dass er sie zum Beispiel als Uhr verwenden kann. Die Scheibe der Platte wurde geschlitzt, ein Hall-Sensor registriert , wenn die Platte in einem bestimmten Winkel steht, und ein PIC-Mikrocontroller schaltet zum richtigen Zeitpunkt LEDs an, aus bzw. auf die richtige Farbe.

Das Ergebnis sieht dann so aus:

Hier die Projektseite mit Details: HD-Clock. Gefunden bei fefe.

Die Konstruktion ist zu laut für eine Uhr und verbraucht zu viel Energie. Trotzdem cool.

Montag, 20. Oktober 2008

die Festplattenuhr

Sonntag, 19. Oktober 2008

das Überall-Netz

Ein schon etwas älterer Chat-Mitschnitt:

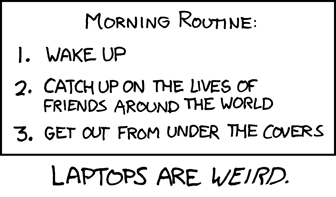

Randall Munroe erleuchtet uns mit der korrespondierenden Erkenntnis über morgendliche Rituale:

(23:19:13) vercingetorix: so ich verschieb mich mal ins bett.

(23:19:44) vercingetorix hat den Raum verlassen.

(23:23:50) vercingetorix [~vercingetorix@somehost.com] hat den Raum betreten.

(23:27:52) datenritter: .oO( klar - dass vercingetorix im bett ist, heißt nicht, dass er offline sein muss. )

(23:30:01) vercingetorix: haha

(23:30:09) vercingetorix: laptop

(23:31:24) datenritter: ich entdecke immer noch so gewisse geek-eigenschaften an meinen mitmenschen...

(23:32:38) vercingetorix: ich nicht.

Randall Munroe erleuchtet uns mit der korrespondierenden Erkenntnis über morgendliche Rituale:

Samstag, 18. Oktober 2008

Juristen können Logfiles nicht vermeiden

Nach momentanem deutschen Recht ist es Server- bzw. Websitebetreibern verboten, pesonenbezogene (bzw. "personenbeziehbare") Daten zu speichern, wenn dies nicht zu Abrechnungszwecken erforderlich ist. (Bei Hackerangriffen und ähnlichem gibt es sicher Ausnahmen.)

Ob IP-Adressen solche personenbezogenen Daten sind, ist noch ein Streitpunkt, bisher sieht aber alles danach aus. Die Vorratsdatenspeicherung verbessert die Lage hier sicher nicht zugunsten derer, die das Gegenteil behaupten. Andererseits wird der Betreiber der Webseite selbst eher nicht die Möglichkeit haben, den Personenbezug herzustellen.

Dem BMJ wurde allerdings schon durch richterlichen Beschluss inklusive Androhung von Erzwingungshaft gegen Bundesjustizministerin Zypries untersagt, die IP-Adressen der Besucher zu speichern, viele andere Betreiber folgten ohne weitere Aufforderung. Auch der Webhoster Strato anonymisiert die Logfiles, die sich Kunden herunterladen können — wenn auch auf eine etwas unpraktische Art. (Die IP-Adressen werden dort durch Hostnamen ersetzt, welche einen Teil der echten IP enthalten. Der Rest ist ein 24 Stunden gültiger Hashwert.)

Es gibt einige Werkzeuge, die das Speichern von IP-Adressen verhindern oder diese ersetzen. Für diverse Anwendungen nennt die Aktion "Wir speichern nicht" Beispiele.

Werfen wir einen Blick auf eine Website von Juristen, dem Law-Blog. In der dortigen Datenschutzerklärung lesen wir:

Das klingt gut. Doch offenbar sieht die technische Realität bei den Juristen — fast möchte man anmerken: erwartungsgemäß — ganz anders aus:

(Hervorhebung von mir.)

Nein, liebe Law-Blogger, diese Statistiken sind keineswegs "unvermeidlich", und meinen Informationen zufolge wisst Ihr das auch schon länger. Aber netter Versuch.

Ob IP-Adressen solche personenbezogenen Daten sind, ist noch ein Streitpunkt, bisher sieht aber alles danach aus. Die Vorratsdatenspeicherung verbessert die Lage hier sicher nicht zugunsten derer, die das Gegenteil behaupten. Andererseits wird der Betreiber der Webseite selbst eher nicht die Möglichkeit haben, den Personenbezug herzustellen.

Dem BMJ wurde allerdings schon durch richterlichen Beschluss inklusive Androhung von Erzwingungshaft gegen Bundesjustizministerin Zypries untersagt, die IP-Adressen der Besucher zu speichern, viele andere Betreiber folgten ohne weitere Aufforderung. Auch der Webhoster Strato anonymisiert die Logfiles, die sich Kunden herunterladen können — wenn auch auf eine etwas unpraktische Art. (Die IP-Adressen werden dort durch Hostnamen ersetzt, welche einen Teil der echten IP enthalten. Der Rest ist ein 24 Stunden gültiger Hashwert.)

Es gibt einige Werkzeuge, die das Speichern von IP-Adressen verhindern oder diese ersetzen. Für diverse Anwendungen nennt die Aktion "Wir speichern nicht" Beispiele.

Werfen wir einen Blick auf eine Website von Juristen, dem Law-Blog. In der dortigen Datenschutzerklärung lesen wir:

Im Law-Blog nehmen wir - fast möchten wir anmerken: naturgemäß - den Schutz Ihrer persönlichen Daten sehr ernst und halten uns an die Regeln der Datenschutzgesetze.

Das klingt gut. Doch offenbar sieht die technische Realität bei den Juristen — fast möchte man anmerken: erwartungsgemäß — ganz anders aus:

In den unvermeidlichen Serverstatistiken werden automatisch solche Daten gespeichert, die Ihr Browser an uns übermittelt.

(Hervorhebung von mir.)

Nein, liebe Law-Blogger, diese Statistiken sind keineswegs "unvermeidlich", und meinen Informationen zufolge wisst Ihr das auch schon länger. Aber netter Versuch.

Donnerstag, 16. Oktober 2008

WPA trotz nVidia-Chips immer noch sicher

Am 10. Oktober konnte man im SC Magazine lesen, dass WPA angeblich nicht mehr sicher sei. Eine russische Firma würde die enorme Rechenleistung von nVidia-Grafikkarten-Prozessoren nutzen, um das Knacken von Passwörtern um 10.000% zu beschleunigen.

Es handelt sich übrigens um die Firma Elcomsoft, spezialisiert auf "Passwort-Rettung".

Das hat wiederum eine andere Firma, GSS, dazu veranlasst, WiFi generell für unsicher zu erklären und VPNs anzupreisen. Kristian Köhntopp fragte sich indes, wie denn die VPNs mit den gleichen Verfahren wie bei WPA sicherer sein sollen.

Bei Slashdot hat man am 12. Oktober richtig gerechnet: Eine Beschleunigung um 10.000% bedeutet ungefähr* Faktor 100. Nicht mehr. Und das bei einer Brute-Force-Attacke. Die ist bei schwachen Passwörtern schon immer erfolgversprechend gewesen, sonst eher nicht.

Das ganze ist also nichts, was man durch mehr konventionelle Rechenleistung, z.B. einen kleinen Cluster nicht auch erreichen könnte. Bruce Schneier schreibt dazu dann auch gewohnt deutlich:

Thema durch.

(* Da bin ich pingelig: Beschleunigung um 10.000%, also um die 100fache Leistung, bedeutet auf das 101fache. Beschleunigung auf 10.000% wäre hingegen auf das 100fache. Ich gehe davon aus, dass auch im Englischen so unterschieden wird.)

Es handelt sich übrigens um die Firma Elcomsoft, spezialisiert auf "Passwort-Rettung".

Das hat wiederum eine andere Firma, GSS, dazu veranlasst, WiFi generell für unsicher zu erklären und VPNs anzupreisen. Kristian Köhntopp fragte sich indes, wie denn die VPNs mit den gleichen Verfahren wie bei WPA sicherer sein sollen.

Bei Slashdot hat man am 12. Oktober richtig gerechnet: Eine Beschleunigung um 10.000% bedeutet ungefähr* Faktor 100. Nicht mehr. Und das bei einer Brute-Force-Attacke. Die ist bei schwachen Passwörtern schon immer erfolgversprechend gewesen, sonst eher nicht.

Das ganze ist also nichts, was man durch mehr konventionelle Rechenleistung, z.B. einen kleinen Cluster nicht auch erreichen könnte. Bruce Schneier schreibt dazu dann auch gewohnt deutlich:

Yes, weak passwords are weak -- we already know that. And strong WPA passwords are still strong. This seems like yet another blatant attempt to grab some press attention with a half-baked cryptanalytic result.

Thema durch.

(* Da bin ich pingelig: Beschleunigung um 10.000%, also um die 100fache Leistung, bedeutet auf das 101fache. Beschleunigung auf 10.000% wäre hingegen auf das 100fache. Ich gehe davon aus, dass auch im Englischen so unterschieden wird.)

Dienstag, 14. Oktober 2008

englische Richter zwingen zur Herausgabe von Cryptoschlüsseln

Laut einem Bericht des SC Magazine hat der England and Wales Court of Appeal offenbar entschieden, dass Angeklagte Schlüssel, die sie zur Verschlüsselung beschlagnahmten Materials verwendet haben, preisgeben müssen.

Dabei ist nicht klar, ob es sich um die Schlüssel, die zugehörigen Passwörter oder beides handelt. In Deutschland besteht jedenfalls keine Mitwirkungspflicht eines Verdächtigen — hier muss man weder (den Standort von) Material noch Wissen preisgeben, wenn man sich selbst damit belasten könnte. Beides fällt unter das Zeugnisverweigerungsrecht.

Doch die erstaunliche Begründung der englischen Richter lautet:

Hat die Existenz einer Sache in Großbritannien besondere rechtliche Implikationen?

Der folgende Abschnitt deutet darauf hin, dass es nicht um einen Schlüssel, sondern sogar um ein Passwort ging:

Den Beschuldigten drohen nun bis zu zwei Jahren Gefängnis, in Fällen der "nationalen Sicherheit" bis zu fünf Jahre. Unabhängig davon, ob die Richter nun ein Passwort oder einen Schlüssel meinten, oder beides, oder ob sie beides nicht unterscheiden konnten (was durchaus vorstellbar wäre) oder wollten, ist diese Entscheidung unsinnig. Ein Verdächtiger muss nur behaupten, er habe den Schlüssel gelöscht oder das Passwort vergessen — beides ist nicht widerlegbar, kann also eigentlich auch nicht bestraft werden.

Hinzu kommt, dass eine Strafe für das "Vergessen" des Schlüssels in einem Rechtsstaat niemals so hoch sein kann, wie die für ein wirkliches Verbrechen. Im Zweifel kommt man also immer noch gut davon.

Dabei ist nicht klar, ob es sich um die Schlüssel, die zugehörigen Passwörter oder beides handelt. In Deutschland besteht jedenfalls keine Mitwirkungspflicht eines Verdächtigen — hier muss man weder (den Standort von) Material noch Wissen preisgeben, wenn man sich selbst damit belasten könnte. Beides fällt unter das Zeugnisverweigerungsrecht.

Doch die erstaunliche Begründung der englischen Richter lautet:

an encryption key is no different than a physical key and exists separately from a person's will.

Hat die Existenz einer Sache in Großbritannien besondere rechtliche Implikationen?

Der folgende Abschnitt deutet darauf hin, dass es nicht um einen Schlüssel, sondern sogar um ein Passwort ging:

when the second man was arrested police saw he had partially entered an encryption key into a computer. In its ruling, the appeals court said an encryption key is no different than a physical key and exists separately from a person's will.

Den Beschuldigten drohen nun bis zu zwei Jahren Gefängnis, in Fällen der "nationalen Sicherheit" bis zu fünf Jahre. Unabhängig davon, ob die Richter nun ein Passwort oder einen Schlüssel meinten, oder beides, oder ob sie beides nicht unterscheiden konnten (was durchaus vorstellbar wäre) oder wollten, ist diese Entscheidung unsinnig. Ein Verdächtiger muss nur behaupten, er habe den Schlüssel gelöscht oder das Passwort vergessen — beides ist nicht widerlegbar, kann also eigentlich auch nicht bestraft werden.

Hinzu kommt, dass eine Strafe für das "Vergessen" des Schlüssels in einem Rechtsstaat niemals so hoch sein kann, wie die für ein wirkliches Verbrechen. Im Zweifel kommt man also immer noch gut davon.

Donnerstag, 9. Oktober 2008

De-Mail derailed - der Bundesmaildienst entgleist

Wie die iX Mitte September berichtete und Strafverteidiger Udo Vetter vom law blog heute kritisierte plant die Bundesregierung einen neuen, vermeintlich sicheren und noch vermeintlicher vertrauenswürdigen E-Mail-Dienst. Der "De-Mail" genannte Bundesmaildienst solle sogar digitale Einschreiben ermöglichen, berichtet onlinekosten.de. (Ich bin gespannt, wie das funktionieren soll, wenn der Empfänger z.B. gerade PC-Probleme hat.)

Um den Dienst gibt es bereits Streit, der Provider Strato ist aus dem Projekt ausgestiegen. Grund: die "informationstechnologische Monostruktur" und eine vom BSI verweigerte Zertifizierung.

Hier einige Gründe, warum dieser Dienst grober Unfug ist und scheitern wird:

• Der Dienst ist zentralistisch. Das ist schlecht für die Verfügbarkeit und extrem schlecht für die Sicherheit.

• Der Bundestrojaner.

• Eigentümliche Vorstellungen von Sicherheit der Regierung und bei manchem Mitarbeiter des BSI.

• Juristen werden viel zu sagen haben.

• Wenn Daten verloren gehen, ist der Schaden gigantisch.

• Der Dienst wird zentrales Ziel für Industriespione jeder Nationalität.

• Der Dienst ist ein weiteres Prestigeprojekt der Bundesrepublik. Und wie immer wird er uns Prestige kosten. Und Geld. Und Sicherheit.

• Die Deutschen vertrauen ob zahlreicher Datenskandale der Telekom nicht mehr und werden den Dienst nicht nutzen.

• Die Deutschen vertrauen ihrem Staat nicht mehr und werden den Dienst nicht nutzen.

Letzteres ist das Hauptproblem und Killerargument schlechthin. Denn die Entscheidung darüber, was privat und vertraulich ist, obliegt durch diesen Dienst dem Staat.

Unabhängig von der politischen Meinung muss jedermann klar sein, dass staatliche Organe vollen Zugriff auf die Postfächer haben werden. Man wird "im Vorfeld tätig" werden wollen, um Verbrechen zu verhindern, und vielleicht sogar Urheberrechtsverletzungen und Sozialbetrug verfolgen. (Vielleicht verraten die vielen Liebesbriefchen ja, ob jemand doch nicht allein lebt...?)

Man bedenke: Selbst das heilige Bankgeheimnis deutscher Nationen wurde abgeschafft.

Das bedeutet konkret: Im Gegensatz zu einem privatwirtschaftlichen Provider, der kein solches Interesse hat, wird der Staat freimütig zugreifen und entscheiden, welche Daten er für privat und sensibel hält. Und damit wird er auch entscheiden, ob der Bürger etwas zu verbergen hat. Und an wilden Fantasien und Paranoia mangelt es offensichtlich nicht.

Dadurch ist der Dienst sowohl für geschäftliche, private und Behördenkommunikation unbrauchbar und man kann aus sicherheitstechnischer Sicht nur dringend davon abraten, ihn zu nutzen.

Aber vielleicht kann man damit ja endlich mal große Dateianhänge verschicken...

Um den Dienst gibt es bereits Streit, der Provider Strato ist aus dem Projekt ausgestiegen. Grund: die "informationstechnologische Monostruktur" und eine vom BSI verweigerte Zertifizierung.

Hier einige Gründe, warum dieser Dienst grober Unfug ist und scheitern wird:

• Der Dienst ist zentralistisch. Das ist schlecht für die Verfügbarkeit und extrem schlecht für die Sicherheit.

• Der Bundestrojaner.

• Eigentümliche Vorstellungen von Sicherheit der Regierung und bei manchem Mitarbeiter des BSI.

• Juristen werden viel zu sagen haben.

• Wenn Daten verloren gehen, ist der Schaden gigantisch.

• Der Dienst wird zentrales Ziel für Industriespione jeder Nationalität.

• Der Dienst ist ein weiteres Prestigeprojekt der Bundesrepublik. Und wie immer wird er uns Prestige kosten. Und Geld. Und Sicherheit.

• Die Deutschen vertrauen ob zahlreicher Datenskandale der Telekom nicht mehr und werden den Dienst nicht nutzen.

• Die Deutschen vertrauen ihrem Staat nicht mehr und werden den Dienst nicht nutzen.

Letzteres ist das Hauptproblem und Killerargument schlechthin. Denn die Entscheidung darüber, was privat und vertraulich ist, obliegt durch diesen Dienst dem Staat.

Unabhängig von der politischen Meinung muss jedermann klar sein, dass staatliche Organe vollen Zugriff auf die Postfächer haben werden. Man wird "im Vorfeld tätig" werden wollen, um Verbrechen zu verhindern, und vielleicht sogar Urheberrechtsverletzungen und Sozialbetrug verfolgen. (Vielleicht verraten die vielen Liebesbriefchen ja, ob jemand doch nicht allein lebt...?)

Man bedenke: Selbst das heilige Bankgeheimnis deutscher Nationen wurde abgeschafft.

Das bedeutet konkret: Im Gegensatz zu einem privatwirtschaftlichen Provider, der kein solches Interesse hat, wird der Staat freimütig zugreifen und entscheiden, welche Daten er für privat und sensibel hält. Und damit wird er auch entscheiden, ob der Bürger etwas zu verbergen hat. Und an wilden Fantasien und Paranoia mangelt es offensichtlich nicht.

Dadurch ist der Dienst sowohl für geschäftliche, private und Behördenkommunikation unbrauchbar und man kann aus sicherheitstechnischer Sicht nur dringend davon abraten, ihn zu nutzen.

Aber vielleicht kann man damit ja endlich mal große Dateianhänge verschicken...

« vorherige Seite

(Seite 2 von 2, insgesamt 16 Einträge)