Mittwoch, 20. Januar 2010

Windows-Lücke nach 17 Jahren gefunden

Eine Lücke, mit der normale User an Administrator-Rechte gelangen konnten, existiert seit 17 Jahren. Schreibt heise. Ich sag nichts mehr.

Geschrieben von datenritter

um

17:14

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: microsoftprodukte

Montag, 18. Januar 2010

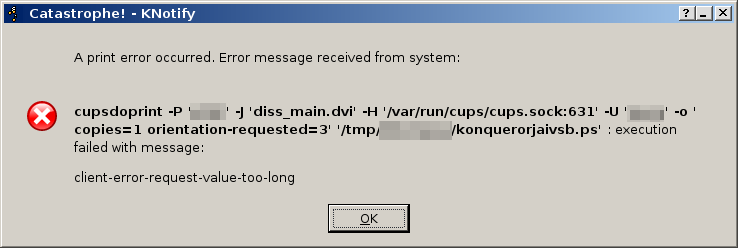

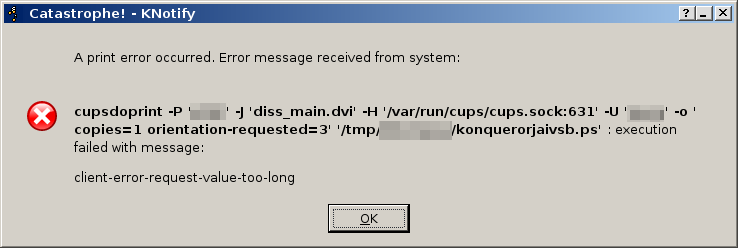

schlimmer als fatal

Die Steigerung eines fatalen Fehlers ist:

Die Katastrophe! ZOMG!

Ursache war übrigens ein vollgelaufenes Verzeichnis /var, also kein Grund, an Linux oder Apple (zur Zeit verantwortlich für CUPS) herumzunörgeln.

Catastrophe!

Die Katastrophe! ZOMG!

Ursache war übrigens ein vollgelaufenes Verzeichnis /var, also kein Grund, an Linux oder Apple (zur Zeit verantwortlich für CUPS) herumzunörgeln.

Firefox AddOn FlagFox leakt DNS

Ich muss vor dem Firefox-AddOn Flagfox (zur Zeit Version 3.3.20) warnen. Es löst lokale DNS-Anfragen aus, auch wenn ein SOCKS5-Proxy eingestellt ist (und

Das heißt: Auch wenn man über einen Anonymisierungsdienst wie Tor surft, wird durch die DNS-Anfragen verraten, welche Seiten man ansteuert!

(Wer deswegen schon recherchiert hat, ist vielleicht auf den Beitrag bei edge.i-hacked.com gestoßen, der von einem Bug in Firefox 3.5 berichtet. Das war aber wohl ein Problem mit dem AddOn FoxyProxy.)

Der Autor von Flagfox schreibt dazu seltsames in seinen FAQ:

Das klingt für mich irgendwie verdächtig nach einem Missverständnis. Zwar deaktiviert sich Flagfox, wenn man Proxy-Einstellungen ohne HTTP-Proxy, aber mit SOCKS-Proxy verwendet, aber so eine Einstellung bewirkt bei mir, dass keine Seiten geladen werden.

network.proxy.socks_remote_dns = true in about:config gesetzt).Das heißt: Auch wenn man über einen Anonymisierungsdienst wie Tor surft, wird durch die DNS-Anfragen verraten, welche Seiten man ansteuert!

(Wer deswegen schon recherchiert hat, ist vielleicht auf den Beitrag bei edge.i-hacked.com gestoßen, der von einem Bug in Firefox 3.5 berichtet. Das war aber wohl ein Problem mit dem AddOn FoxyProxy.)

Der Autor von Flagfox schreibt dazu seltsames in seinen FAQ:

Remote DNS is enabled, but Flagfox is still doing lookups.

You must be using only a SOCKS proxy, and no HTTP proxy, for Firefox to correctly tell everything to not do local DNS lookups. (this is not my problem; I follow Firefox's settings via the ProxyInfo object it gives me)

Das klingt für mich irgendwie verdächtig nach einem Missverständnis. Zwar deaktiviert sich Flagfox, wenn man Proxy-Einstellungen ohne HTTP-Proxy, aber mit SOCKS-Proxy verwendet, aber so eine Einstellung bewirkt bei mir, dass keine Seiten geladen werden.

Samstag, 16. Januar 2010

X.509 ist kaputt. Ende.

Ich sag nix mehr zu SSL bzw X.509. Es ist einfach schlimm. Fefe fasst es prima zusammen:

Das ist noch besser, als ein schnöder Man-in-the-middle-Angriff, den sowieso jede von den gängigen Browsern anerkannte Zertifikatsautorität spielen kann. So hat man nicht nur gültigen Ersatz, sondern gleich das Original. Ich bin mit den Details des TLS-Verbindungsaufbaus nicht so vertraut, vermute aber mal, dass man damit sogar nachträglich noch den halben aufgezeichneten Datenstrom entschlüsseln kann. Wer das Angebot annimmt, ist selbst schuld.

Wer das technische Verständnis hat, kann sich ja auch die Aufzeichnung von Dan Kaminskys Vortrag auf dem 26C3 ansehen. Er beschäftigt sich mit ein paar Problemchen der X.509-PKI. Und da bleibt kein Stein auf dem anderen.

Ironie: Beim Aufruf von https://events.ccc.de/congress/2009/Fahrplan/events/3658.en.html bekomme ich eine Warnung, weil das Zertifikat des Servers eine MD5-Signatur hat. Arrg!

(...) die Israelis (...) bieten einen SSL-Zertifikat-Dienst an, der auch den privaten Schlüssel für dich generiert. How convenient! Und sie haben plausible deniability, weil es auch einen Button zum Hochladen seines eigenen CSR gibt. (...)

Das ist noch besser, als ein schnöder Man-in-the-middle-Angriff, den sowieso jede von den gängigen Browsern anerkannte Zertifikatsautorität spielen kann. So hat man nicht nur gültigen Ersatz, sondern gleich das Original. Ich bin mit den Details des TLS-Verbindungsaufbaus nicht so vertraut, vermute aber mal, dass man damit sogar nachträglich noch den halben aufgezeichneten Datenstrom entschlüsseln kann. Wer das Angebot annimmt, ist selbst schuld.

Wer das technische Verständnis hat, kann sich ja auch die Aufzeichnung von Dan Kaminskys Vortrag auf dem 26C3 ansehen. Er beschäftigt sich mit ein paar Problemchen der X.509-PKI. Und da bleibt kein Stein auf dem anderen.

Ironie: Beim Aufruf von https://events.ccc.de/congress/2009/Fahrplan/events/3658.en.html bekomme ich eine Warnung, weil das Zertifikat des Servers eine MD5-Signatur hat. Arrg!

Freitag, 15. Januar 2010

coole Reaktion der pidder-Betreiber

Ich bin angenehm überrascht. Die pidder-Macher sind auf meine Kritik eingegangen, und das mit geradezu historischer Offenheit und, hey, sogar humorvoll. Zu lesen unter https://www.pidder.com/blog/2010/01/eine-stellungnahme/

Ein paar Zitate und Anmerkungen... "coole Reaktion der pidder-Betreiber" ... »

Ein paar Zitate und Anmerkungen... "coole Reaktion der pidder-Betreiber" ... »

Samstag, 9. Januar 2010

Zweifel an pidder

pidder ist ein neuer Datenaustausch- und Single-Sign-On-Service, der sich als Gewinn für die Sicherheit anpreist. Es kommt sicher nicht überraschend, dass ich das etwas anders sehe...

"Zweifel an pidder" vollständig lesen »

Geschrieben von datenritter

um

23:59

| Noch keine Kommentare

| 2 Trackbacks

Tags für diesen Artikel: bruce schneier, datenschutz, internet, sicherheit, verbraucher, verschlüsselung

PS/2-Keyboards über Masseleitung abhörbar (alt)

Leider völlig an mir vorbeigegangen und deshalb nur der Vollständigkeit halber erwähnt ist diese Meldung vom Juli 2009:

Autsch.

Eingaben auf PS/2-Keyboards können offenbar über Steckdosen ausspioniert werden. Auf der Black Hat-Sicherheitskonferenz haben zwei italienische Sicherheitsexperten nun einen PS/2 Protocol Keyboard Sniffer vorgestellt, wie heise berichtet. Demnach kann anhand der Masseleitung im Stromnetz nachvollzogen werden, welche Tasten angeschlagen wurden.

Autsch.

Samstag, 2. Januar 2010

tagesschau: nicht repräsentativ aber aussagekräftig

Die "Zuschauerpost"-Abteilung der tagesschau hat auf meinen Leserbrief meinen Rant meine Anfrage (siehe massenhafte Teilnahme) geantwortet. Zitat:

Mir erschließt sich die Logik irgendwie nicht.

Ich fasse also zusammen: Die Umfrage ist nicht repräsentativ, aber aussagekräftig. Mobilisierung und Interesse sind aber verzerrend.

Klingt ein wenig willkürlich, oder?

Zwangsläufig kann eine offene Online-Umfrage nicht repräsentativ sein (daher der entsprechende Hinweis). Dennoch ist es das Ziel dieses Angebots, ein aussagekräftiges Stimmungsbild widerzuspiegeln.

Mir erschließt sich die Logik irgendwie nicht.

[Obwohl Mehrheiten etwas mit Mobilisierung und Interesse zu tun haben] zeigt die Erfahrung der Vergangenheit, dass in Einzelfällen der massive Einsatz einzelner Interessengruppen Ergebnisse unserer Online-Abstimmungen massiv verzerrt hat. Dies zeigt sich beispielsweise dann, wenn über Nacht (auch bei einer vorher bereits relativ hohen Nutzerbeteiligung von z.B. 8000 Abstimmungsteilnehmern) das Ergebnis von 70:30 in kurzer Zeit etwa auf 35:65 dreht.

Ich fasse also zusammen: Die Umfrage ist nicht repräsentativ, aber aussagekräftig. Mobilisierung und Interesse sind aber verzerrend.

Klingt ein wenig willkürlich, oder?

Geschrieben von datenritter

um

17:02

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: dummfug

(Seite 1 von 1, insgesamt 8 Einträge)