Ein wunderbarer Artikel (bzw. ein Rant) über die nicht enden wollende "Hilfsbereitschaft" mancher Webseitenbetreiber, die mittlerweile massiv in Bevormundung ausartet: Stop Being Helpful.

Es ist ein bekanntes Problem, dass Browser Formulareinträge und Passwörter aus Gründen der Benutzerfreundlichkeit speichern können müssen, dies bei wirklich sensiblen Daten, wie der Onlinebanking-PIN, aber nicht immer sollten...

"wie "Sicherheitsexperten" das Web ... »

Mittwoch, 16. Juli 2008

wie "Sicherheitsexperten" das Web verschlimmbessern

Freitag, 27. Juni 2008

Melderegister: Drücken Sie auf das Pi...

Ich glaube, es war ein π in einer unteren Ecke einer Webseite, auf die Sandra Bullock in "Das Netz" drücken musste, um Zugang zu einem geheimst geheimen Programmteil eines Supermegakontrollnetzwerkes zu erhalten. Der Film stammt aus dem schönen Jahr 1995, als die peinliche Weltfremdheit der Filmemacher und Marketingmenschen nur wenigen auffiel. Das Internet hatte noch nicht jeder "in seinem Computer", und viele Firmen dachten noch, in ihrer Branche bräuchte man keine Webpräsenz. Kurz gesagt: Es war absolut lächerlich.

Und deswegen haben damals viele nicht bemerkt, dass der Film wahrlich kein Meisterstück ist. (Oder wegen Sandra Bullock, das kann natürlich auch sein.)

Heute würden die Menschen die unrealistische Darstellung der Digitalwelt als störend empfinden, weswegen der Film nicht mehr als Lehrfilm taugt. Leider, denn einige Aspekte haben mittlerweile durchaus an Bedeutung gewonnen. "Melderegister: Drücken Sie auf das Pi..." ... »

Und deswegen haben damals viele nicht bemerkt, dass der Film wahrlich kein Meisterstück ist. (Oder wegen Sandra Bullock, das kann natürlich auch sein.)

Heute würden die Menschen die unrealistische Darstellung der Digitalwelt als störend empfinden, weswegen der Film nicht mehr als Lehrfilm taugt. Leider, denn einige Aspekte haben mittlerweile durchaus an Bedeutung gewonnen. "Melderegister: Drücken Sie auf das Pi..." ... »

Donnerstag, 19. Juni 2008

Der Blogger-Fragenkatalog des Bundestags

Netzpolitik.org-Autor Markus Beckedahl fragt seine Leser, warum das heutige Expertengespräch zum Thema "Online-Journalismus" des Unterausschuss' Neue Medien im Bundestag nicht-öffentlich ist. Hätte er im Büro von Grietje Staffelt nachgefragt, so hätte er vermutlich erfahren, dass man ein Versehen vermutet, weil darüber nicht abgestimmt wurde. Ist das vielleicht der Unterschied zwischen "Online"- und "Offline"-Journalismus?

Der Unterausschuss will es offenbar herausfinden, denn er hat einige — man darf annehmen politische — Blogger eingeladen, und die bekamen vorab einen Fragenkatalog zugesandt, über dessen komplizierte und auf den ersten Blick tendenziös wirkende Fragen sich der ein oder andere nun mokieren wird.

Wie kommt es zu diesem Eindruck? Haben wir vielleicht zuviele IT-unkundige Juristen im Bundestag?

(Aus Gründen der Lesbarkeit wird im Folgenden nur die "historische" Pluralform mit männlicher Endung verwendet.)

Eine weit verbreitete Ansicht ist ja, dass im Bundestag nur Juristen und Lehrer säßen. Das ist falsch, es sind lediglich die mit Abstand am stärksten vertretenen Berufsgruppen.

Die Juristen sind die größte mit momentan 143 (23,3%) der 614 Abgeordneten. Fast ein Viertel also. Unklar ist, wie Abgeordnete wie Christoph Waitz, die juristisch ausgebildet aber nicht tätig sind, in der Statistik des Bundestages erfasst sind.

Die zweitgrößte Gruppe ist die der Gymnasiallehrer, zwar mit abgeschlagenen 34 Abgeordneten (5,5%), zählt man aber alle Lehrer und Erzieher zusammen, kommt man auf immerhin 81 (13,19%), also etwa ein Achtel. Zusammen mit allen Arten von Pädagogen, Erziehungswissenschaftlern, Sozialarbeitern und (etwas unscharf) Philologen und Germanisten sind es 112 (18,24%).

Alle technischen Berufe kommen nach meiner Zählung auf 7,8% (48), die Abgrenzung ist hier noch schwieriger. (Gezählt: Ingenieure inklusive Wirtschaftsingenieure aber ohne Landespflege, Forstwirtschaft o.ä., Chemiker, Informatiker, Datenverarbeitungsfachleute (?), aber keine Arbeiter oder Handwerker, auch der/die Lokfüher/in nicht.)

Außerdem gibt es noch 5 Mathematiker (0,81%).

Im Unterausschuss Neue Medien sind die Juristen mit einem Drittel noch stärker vertreten (3 von 9), aber es gibt auch Journalisten (2) und eine Pädagogin, einen Kulturwissenschaftler und Jörg Tauss. Letztgenannter ist ein Paradebeispiel dafür, dass es durchaus Überschneidungen gibt, denn er war sowohl als Journalist als auch als Gewerkschaftssekretär tätig, gelernt hat er aber Versicherungskaufmann. Gerüchten zufolge besitzt er eine hohe Kompetenz in IT-Sachfragen.

Bei den Vertretern zeichnet sich ein ähnliches Bild ab. Man muss sich also davor hüten, die Ausschussmitglieder lediglich nach ihrem Beruf einzuschätzen. Dennoch lassen die Formulierungen des Fragenkatalogs teilweise tief blicken. Hier wird Politik gemacht, und das heißt, dass man Blogs als Phänomen betrachtet und auch schon mal Fragen stellt, die technisch betrachtet gar keinen Sinn ergeben.

Sonderbar ist zunächst einmal das "Online" vor dem "Journalismus". "Offline-Journalismus" kenne ich jedenfalls keinen mehr. Vereinsblätter und Schülerzeitungen sind ebenso "online" wie die etablierten Tageszeitungen und die öffentlich-rechtlichen Radio- und Fernsehsender, Satiremagazine, Test-Hefte und Angelmagazine. Möglicherweise bezieht man sich mit "online" explizit auf die Art der Informationsgewinnung. Doch auch Blogger haben Kundschafter vor Ort, Kontakte in ferne Länder, und zumindest einige schreiben über ihr durchaus reales eigenes Leben. Dem Techniker sei die hochgezogene Augenbraue also gegönnt, denn die Fragesteller scheinen selbst noch Probleme mit der Abgrenzung zu haben. Die sollen nun die befragten Blogger liefern.

Im folgenden nun die ungeprüft von immateriblog.de übernommenen Fragen, mit denen der juristisch geprägte Bundestag das Thema Blogs mit spitzen Fingern anfasst. Den ein oder anderen unaufgeforderten Kommentar kann ich mir nicht verkneifen:

1. Wie lässt sich Online-Journalismus definieren?

In dem man sich überlegt, was Offline-Journalismus ist, und dann das Gegenteil davon nimmt.

2. Wie wird sich der Online-Journalismus – auch hinsichtlich seiner Nutzung – entwickeln?

Veröffentlichungen im Netz sind weder neu noch unüblich, eine bislang unbekannte Tendenz ist wohl kaum zu erwarten.

3. Wie kann man seriösen Online-Journalismus und auch seriöse journalistische Blogs abgrenzen von anderen Formen der Kommunikation im Internet, beispielsweise in Blogs und in Foren?

Genauso wie man es bisher auch gemacht hat: In dem man die Veröffentlichungen kritisch betrachtet.

4. Wie verändern die Blogs die "tradierte" Medienlandschaft?

Sie wird vielfältiger und unabhängiger, aber auch extremer.

5. Was ist der Nährboden für diese Form des "grass-root journalism"?

(Was soll das denn? Keineswegs sind alle Blogs Graswurzelblogs.)

6. Welche Auswirkungen gibt es für den kommunikativ vermittelten öffentlichen Raum und die klassischen Medienangebote, wenn jeder bloggt?

Es wird nicht jeder bloggen. Und wenn doch, wird nicht jeder gelesen.

7. Können möglicherweise insbesondere Redaktionen, gerade im internationalen Bereich, davon profitieren, weil diese Form der Kommunikation eine Basis für eine freiere internationale Kommunikation bietet?

(Die Fragesteller wollen wohl wissen, ob die "traditionellen" Medien durch Blogs Dinge erfahren können, die sonst in Zensur und Kontrolle steckenbleiben würden.)

8. Wie bewerten Sie den gegenwärtig zu beobachtenden Wandel des Journalismus – nicht zuletzt aufgrund der neuen Informations- und Kommunikationsmöglichkeiten?

9. Wie kann trotz der zunehmenden Beschleunigung im Online-Journalismus Qualität und Verlässlichkeit von Informationen sichergestellt werden? Inwiefern ist dies im "Wettlauf gegen die Zeit" überhaupt noch möglich?

(Schon wieder "Qualität". Das suggeriert eine Qualitätsproblem im Vergleich zu den "tradierten" Medien.)

Recherche braucht Zeit. Die Leser erkennen, dass frühe Veröffentlichungen vorsichtiger zu bewerten sind.

10. Wie kann man die seriöse und fundierte Berichterstattung schützen und möglicherweise als solche kenntlich machen?

(Beta-Sternchen sind jedenfalls kein gutes Zeichen.)

11. Einige Wissenschaftler sprechen von einem erneuten Strukturwandel der Öffentlichkeit. Teilen Sie die Einschätzung und, falls ja, was sind die Merkmale dieses neuen Strukturwandels der Öffentlichkeit?

12. Falls es sich bei diesen Entwicklungen tatsächlich um einen strukturellen Wandel des Journalismus – hin zum Journalismus 2.0 – handelt, welche Folgen hat dieser strukturelle Wandel, insbesondere für den politischen Journalismus?

13. Wie bewerten Sie die These, dass hochwertige Onlineangebote unmöglich sind, solange journalistische Inhalte im Internet kostenfrei zur Verfügung gestellt werden?

(Hier könnte man mal über das private Fernsehprogramm philosophieren.)

14. Welche Auswirkungen hat ein Angebot wie BILDblog auf die redaktionelle Gestaltung der "gedruckten" Version?

(Da hätten sie wohl besser die BILD-Redaktion gefragt.)

15. Sehen Sie politischen und rechtlichen Handlungsbedarf, beispielsweise mit Blick auf die verfassungsrechtlich garantierten Medienfreiheiten, die Zeugnisverweigerungsrechte, die Presseausweise und die Berufsausbildung des grundsätzlich offenen Berufes eines Journalisten oder einer Journalistin?

16. Wie weltumspannend ist das "globale Dorf" – beispielsweise vor dem Hintergrund der aktuellen Entwicklungen in Burma im vergangenen Jahr oder derzeit in China und Tibet – tatsächlich und welche Chancen bieten diese neuen Formen der journalistischen Kommunikation, Einschränkungen der Presse- und Rundfunkfreiheit auszuhebeln?

(Ich wusste nicht, dass das Wort "global" eine Abstufung bezüglich des Grads an "Weltumspannung" zulässt.)

17. Welche Gefahren ergeben sich – vor dem Hintergrund der vielfältigen Einschränkungen der Medien- und Pressefreiheit, welchen sich auch unabhängige Weblogs sowie Mediennutzer und Journalisten gegenüber sehen –, wenn es gelingt, den Zugang zum Internet grundsätzlich zu kontrollieren?

Na, der Journalismus könnte wieder langsam werden.

18. Teilen Sie die Einschätzung, dass derjenige, der den Zugang zum Internet kontrolliert, die Inhalte gar nicht erst überprüfen muss, sondern direkt verhindern kann, dass diese erst entstehen oder wahrgenommen werden?

Das ist eine Frage der Stärke der Einschränkung. Ein durchgeschnittenes Kabel ist natürlich sehr wirkungsvoll. Bei Filtereinrichtungen gibt es immer Umgehungsmöglichkeiten, die aber je nach Ausprägung möglicherweise nur technisch versierten Nutzern zur Verfügung stehen.

19. Was sind aus Ihrer Sicht die möglichen Folgen und politischen Herausforderungen dieser Entwicklungen, beispielsweise mit Blick auf die immer wichtiger werdende Medienkompetenz?

20. Wie lassen sich Identität, Authentizität und Qualität der neuen Journalismusangebote sicherstellen?

(Das ist im Wesentlichen eine andere Formulierung der Fragen 3 und 10.)

21. So genannte Total-Buyout-Verträge für Journalistinnen und Journalisten sind inzwischen bei nahezu allen Zeitungsverlagen an der Tagesordnung. Mit der Unterzeichnung solcher Verträge werden nahezu alle Verwertungsrechte, über die ein Urheber verfügt, an die Verlage abgetreten. Die Digitalisierung bringt es mit sich, dass Artikel nicht mehr nur in der Print-Ausgabe, sondern auch Online oder auf zusätzlichen CDs und DVDs veröffentlicht oder in Datenbanken vorgehalten werden. Wie sieht die Praxis hinsichtlich der Ausschüttung der Vergütungen für die Zweitverwertung durch die Verlage aus? Hat sich die Vergütung für die Urheber durch die Mehrfachnutzung auch erhöht?

Ich bin ja mal sehr gespannt, was bei dem Gespräch so an Meinungen seitens der Politik herauskommt. Der "Online-Journalismus" wird sicher darüber berichten.

Der Unterausschuss will es offenbar herausfinden, denn er hat einige — man darf annehmen politische — Blogger eingeladen, und die bekamen vorab einen Fragenkatalog zugesandt, über dessen komplizierte und auf den ersten Blick tendenziös wirkende Fragen sich der ein oder andere nun mokieren wird.

Wie kommt es zu diesem Eindruck? Haben wir vielleicht zuviele IT-unkundige Juristen im Bundestag?

(Aus Gründen der Lesbarkeit wird im Folgenden nur die "historische" Pluralform mit männlicher Endung verwendet.)

Eine weit verbreitete Ansicht ist ja, dass im Bundestag nur Juristen und Lehrer säßen. Das ist falsch, es sind lediglich die mit Abstand am stärksten vertretenen Berufsgruppen.

Die Juristen sind die größte mit momentan 143 (23,3%) der 614 Abgeordneten. Fast ein Viertel also. Unklar ist, wie Abgeordnete wie Christoph Waitz, die juristisch ausgebildet aber nicht tätig sind, in der Statistik des Bundestages erfasst sind.

Die zweitgrößte Gruppe ist die der Gymnasiallehrer, zwar mit abgeschlagenen 34 Abgeordneten (5,5%), zählt man aber alle Lehrer und Erzieher zusammen, kommt man auf immerhin 81 (13,19%), also etwa ein Achtel. Zusammen mit allen Arten von Pädagogen, Erziehungswissenschaftlern, Sozialarbeitern und (etwas unscharf) Philologen und Germanisten sind es 112 (18,24%).

Alle technischen Berufe kommen nach meiner Zählung auf 7,8% (48), die Abgrenzung ist hier noch schwieriger. (Gezählt: Ingenieure inklusive Wirtschaftsingenieure aber ohne Landespflege, Forstwirtschaft o.ä., Chemiker, Informatiker, Datenverarbeitungsfachleute (?), aber keine Arbeiter oder Handwerker, auch der/die Lokfüher/in nicht.)

Außerdem gibt es noch 5 Mathematiker (0,81%).

Im Unterausschuss Neue Medien sind die Juristen mit einem Drittel noch stärker vertreten (3 von 9), aber es gibt auch Journalisten (2) und eine Pädagogin, einen Kulturwissenschaftler und Jörg Tauss. Letztgenannter ist ein Paradebeispiel dafür, dass es durchaus Überschneidungen gibt, denn er war sowohl als Journalist als auch als Gewerkschaftssekretär tätig, gelernt hat er aber Versicherungskaufmann. Gerüchten zufolge besitzt er eine hohe Kompetenz in IT-Sachfragen.

Bei den Vertretern zeichnet sich ein ähnliches Bild ab. Man muss sich also davor hüten, die Ausschussmitglieder lediglich nach ihrem Beruf einzuschätzen. Dennoch lassen die Formulierungen des Fragenkatalogs teilweise tief blicken. Hier wird Politik gemacht, und das heißt, dass man Blogs als Phänomen betrachtet und auch schon mal Fragen stellt, die technisch betrachtet gar keinen Sinn ergeben.

Sonderbar ist zunächst einmal das "Online" vor dem "Journalismus". "Offline-Journalismus" kenne ich jedenfalls keinen mehr. Vereinsblätter und Schülerzeitungen sind ebenso "online" wie die etablierten Tageszeitungen und die öffentlich-rechtlichen Radio- und Fernsehsender, Satiremagazine, Test-Hefte und Angelmagazine. Möglicherweise bezieht man sich mit "online" explizit auf die Art der Informationsgewinnung. Doch auch Blogger haben Kundschafter vor Ort, Kontakte in ferne Länder, und zumindest einige schreiben über ihr durchaus reales eigenes Leben. Dem Techniker sei die hochgezogene Augenbraue also gegönnt, denn die Fragesteller scheinen selbst noch Probleme mit der Abgrenzung zu haben. Die sollen nun die befragten Blogger liefern.

Im folgenden nun die ungeprüft von immateriblog.de übernommenen Fragen, mit denen der juristisch geprägte Bundestag das Thema Blogs mit spitzen Fingern anfasst. Den ein oder anderen unaufgeforderten Kommentar kann ich mir nicht verkneifen:

1. Wie lässt sich Online-Journalismus definieren?

In dem man sich überlegt, was Offline-Journalismus ist, und dann das Gegenteil davon nimmt.

2. Wie wird sich der Online-Journalismus – auch hinsichtlich seiner Nutzung – entwickeln?

Veröffentlichungen im Netz sind weder neu noch unüblich, eine bislang unbekannte Tendenz ist wohl kaum zu erwarten.

3. Wie kann man seriösen Online-Journalismus und auch seriöse journalistische Blogs abgrenzen von anderen Formen der Kommunikation im Internet, beispielsweise in Blogs und in Foren?

Genauso wie man es bisher auch gemacht hat: In dem man die Veröffentlichungen kritisch betrachtet.

4. Wie verändern die Blogs die "tradierte" Medienlandschaft?

Sie wird vielfältiger und unabhängiger, aber auch extremer.

5. Was ist der Nährboden für diese Form des "grass-root journalism"?

(Was soll das denn? Keineswegs sind alle Blogs Graswurzelblogs.)

6. Welche Auswirkungen gibt es für den kommunikativ vermittelten öffentlichen Raum und die klassischen Medienangebote, wenn jeder bloggt?

Es wird nicht jeder bloggen. Und wenn doch, wird nicht jeder gelesen.

7. Können möglicherweise insbesondere Redaktionen, gerade im internationalen Bereich, davon profitieren, weil diese Form der Kommunikation eine Basis für eine freiere internationale Kommunikation bietet?

(Die Fragesteller wollen wohl wissen, ob die "traditionellen" Medien durch Blogs Dinge erfahren können, die sonst in Zensur und Kontrolle steckenbleiben würden.)

8. Wie bewerten Sie den gegenwärtig zu beobachtenden Wandel des Journalismus – nicht zuletzt aufgrund der neuen Informations- und Kommunikationsmöglichkeiten?

9. Wie kann trotz der zunehmenden Beschleunigung im Online-Journalismus Qualität und Verlässlichkeit von Informationen sichergestellt werden? Inwiefern ist dies im "Wettlauf gegen die Zeit" überhaupt noch möglich?

(Schon wieder "Qualität". Das suggeriert eine Qualitätsproblem im Vergleich zu den "tradierten" Medien.)

Recherche braucht Zeit. Die Leser erkennen, dass frühe Veröffentlichungen vorsichtiger zu bewerten sind.

10. Wie kann man die seriöse und fundierte Berichterstattung schützen und möglicherweise als solche kenntlich machen?

(Beta-Sternchen sind jedenfalls kein gutes Zeichen.)

11. Einige Wissenschaftler sprechen von einem erneuten Strukturwandel der Öffentlichkeit. Teilen Sie die Einschätzung und, falls ja, was sind die Merkmale dieses neuen Strukturwandels der Öffentlichkeit?

12. Falls es sich bei diesen Entwicklungen tatsächlich um einen strukturellen Wandel des Journalismus – hin zum Journalismus 2.0 – handelt, welche Folgen hat dieser strukturelle Wandel, insbesondere für den politischen Journalismus?

13. Wie bewerten Sie die These, dass hochwertige Onlineangebote unmöglich sind, solange journalistische Inhalte im Internet kostenfrei zur Verfügung gestellt werden?

(Hier könnte man mal über das private Fernsehprogramm philosophieren.)

14. Welche Auswirkungen hat ein Angebot wie BILDblog auf die redaktionelle Gestaltung der "gedruckten" Version?

(Da hätten sie wohl besser die BILD-Redaktion gefragt.)

15. Sehen Sie politischen und rechtlichen Handlungsbedarf, beispielsweise mit Blick auf die verfassungsrechtlich garantierten Medienfreiheiten, die Zeugnisverweigerungsrechte, die Presseausweise und die Berufsausbildung des grundsätzlich offenen Berufes eines Journalisten oder einer Journalistin?

16. Wie weltumspannend ist das "globale Dorf" – beispielsweise vor dem Hintergrund der aktuellen Entwicklungen in Burma im vergangenen Jahr oder derzeit in China und Tibet – tatsächlich und welche Chancen bieten diese neuen Formen der journalistischen Kommunikation, Einschränkungen der Presse- und Rundfunkfreiheit auszuhebeln?

(Ich wusste nicht, dass das Wort "global" eine Abstufung bezüglich des Grads an "Weltumspannung" zulässt.)

17. Welche Gefahren ergeben sich – vor dem Hintergrund der vielfältigen Einschränkungen der Medien- und Pressefreiheit, welchen sich auch unabhängige Weblogs sowie Mediennutzer und Journalisten gegenüber sehen –, wenn es gelingt, den Zugang zum Internet grundsätzlich zu kontrollieren?

Na, der Journalismus könnte wieder langsam werden.

18. Teilen Sie die Einschätzung, dass derjenige, der den Zugang zum Internet kontrolliert, die Inhalte gar nicht erst überprüfen muss, sondern direkt verhindern kann, dass diese erst entstehen oder wahrgenommen werden?

Das ist eine Frage der Stärke der Einschränkung. Ein durchgeschnittenes Kabel ist natürlich sehr wirkungsvoll. Bei Filtereinrichtungen gibt es immer Umgehungsmöglichkeiten, die aber je nach Ausprägung möglicherweise nur technisch versierten Nutzern zur Verfügung stehen.

19. Was sind aus Ihrer Sicht die möglichen Folgen und politischen Herausforderungen dieser Entwicklungen, beispielsweise mit Blick auf die immer wichtiger werdende Medienkompetenz?

20. Wie lassen sich Identität, Authentizität und Qualität der neuen Journalismusangebote sicherstellen?

(Das ist im Wesentlichen eine andere Formulierung der Fragen 3 und 10.)

21. So genannte Total-Buyout-Verträge für Journalistinnen und Journalisten sind inzwischen bei nahezu allen Zeitungsverlagen an der Tagesordnung. Mit der Unterzeichnung solcher Verträge werden nahezu alle Verwertungsrechte, über die ein Urheber verfügt, an die Verlage abgetreten. Die Digitalisierung bringt es mit sich, dass Artikel nicht mehr nur in der Print-Ausgabe, sondern auch Online oder auf zusätzlichen CDs und DVDs veröffentlicht oder in Datenbanken vorgehalten werden. Wie sieht die Praxis hinsichtlich der Ausschüttung der Vergütungen für die Zweitverwertung durch die Verlage aus? Hat sich die Vergütung für die Urheber durch die Mehrfachnutzung auch erhöht?

Ich bin ja mal sehr gespannt, was bei dem Gespräch so an Meinungen seitens der Politik herauskommt. Der "Online-Journalismus" wird sicher darüber berichten.

Dienstag, 10. Juni 2008

Debian-OpenSSL-Debakel: Problem auf Layer 8

Das kam jetzt natürlich völlig überraschend: Laut einer Meldung im heise-Newsticker und dem zugehörigen Artikel in der c't 13/08 benutzen viele Webshops Server-Zertifikate mit schwachem Schlüssel.

Die Shop-Betreiber sind vermutlich nicht gerade Spezialisten, was OpenSSL angeht. Die Frage ist, wo sie ihre Zertifikate her haben, und warum sie nicht gewarnt werden. Möglicherweise weil die entsprechenden Dienstleister nicht besonders pflichtbewusst sind, oder das Problem nicht verstanden haben.

So ist es.

Bei einer Untersuchung von über 4300 gültigen Zertifikaten, die im Browser keine Warnung erzeugten, fand c't, dass etwa jedes dreißigste einen solchen schwachen Schlüssel nutzt. Darunter fanden sich auch Online-Shops, die zum Beispiel zur Eingabe von Kreditkartennummern auffordern.

(...)

Alle von c't befragten CAs erklärten, man könne bei ihnen schwache Zertifikate kostenlos widerrufen und durch neue ersetzen lassen. Doch offenbar machen von dieser Möglichkeit bislang nur wenige Zertifikatseigner Gebrauch.

Die Shop-Betreiber sind vermutlich nicht gerade Spezialisten, was OpenSSL angeht. Die Frage ist, wo sie ihre Zertifikate her haben, und warum sie nicht gewarnt werden. Möglicherweise weil die entsprechenden Dienstleister nicht besonders pflichtbewusst sind, oder das Problem nicht verstanden haben.

Doch selbst ein Widerruf der schwachen Zertifikate schafft das Problem nicht aus der Welt. Denn die meisten aktuellen Browser überprüfen die Widerrufslisten in ihrer Standardkonfiguration nicht. (...) Das Online Certificate Status Protocol (OCSP) (...) ermöglicht den Test einzelner Zertifikate. Allerdings unterstützen das viele CAs noch nicht.

So ist es.

Donnerstag, 29. Mai 2008

Juristen interpretieren die Technik - heute: Staatsanwalt vs. Logfiles

Ein technischer Direktor (CTO) eines größeren Internetdienstanbieters plaudert aus dem Nähkästchen:

Quelle: http://www.spreeblick.com/2007/04/27/sag-mal-bka/#comment-411022

Spreeblick hat dann mal nachgehakt, das entstandene Interview mit dem anonymen CTO ist hier zu lesen: Spreeblick: Ertrunken in der Datenflut - “Man kann mit solchen Maßnahmen nichts verhindern”. Darin geht es munter weiter:

Hat irgendjemand Grund, an dieser Darstellung zu zweifeln? Und: Ist es gut oder schlecht, wenn die Planlosen einen schlechten Plan haben, oder die mit dem schlechten Plan planlos sind, oder hat die Planlosigkeit schlechte Pläne verhindert? Würden "SIE" etwas planen, wenn sie einen Plan hätten? Wenn ich einen Plan male, findet ein Strafverfolger dann seinen Weg, oder ist das Planwirtschaft?

Einmal hatte ich so einen richtig scharfen Hund von Mitarbeiter der Staatsanwaltschaft, der sagte, ich solle mit dem Hinhaltekram aufhören und ob ich wisse, welche Folgen es für unsere Firma haben könnte, wenn ich trotz richterlicher Anweisung nicht kooperiere. (Das passiert selten, die meisten Polizisten/Richter etc. sind durchaus nachdenklich und wissen, dass sie keine Ahnung vom Thema haben.) Ich solle nun bitte die verlangten Daten durchfaxen und ihm die Ausflüchte und „ja aber“ ersparen, es entstünde der Eindruck, ich wolle Kriminelle decken.

Gut.

Habe ich dann gemacht.

Nach ca. 150 Faxseiten rief er an und fragte, wieviel noch kommen. Musste ich ihm antworten: Noch etwa 420.000 Seiten (...).

Bei Seite 200 ist sein Fax nicht mehr rangegangen. Ich habe als pflichtbewusster Bürger natürlich noch vier Tage lang versucht, die Sachen durchzufaxen (...).

Quelle: http://www.spreeblick.com/2007/04/27/sag-mal-bka/#comment-411022

Spreeblick hat dann mal nachgehakt, das entstandene Interview mit dem anonymen CTO ist hier zu lesen: Spreeblick: Ertrunken in der Datenflut - “Man kann mit solchen Maßnahmen nichts verhindern”. Darin geht es munter weiter:

Viele Polizisten verstehen zum Beispiel nicht, dass man gar nicht sicher sagen kann, wie lange sich jemand eine Webseite angesehen hat, dass die Tatsache, dass ein Mailserver ein Mail empfangen hat, noch nicht heißt, dass sie jemandem zugestellt wurde oder dass sie jemand gelesen hat (um nur mal 2 häufige Probleme zu nennen), vielfach wird nicht einmal erfasst, wer überhaupt zu fragen ist.

(...)

Wir hatten auch schon Fälle, wo Leute bei uns im Büro standen und mal eine Festplatte eines Kundenrechners beschlagnahmen wollten, nur um dann festzustellen, dass es bei einem Shared Webhosting „die Festplatte des Kunden“ nicht gibt, sondern die Daten überall verstreut rumliegen, die Datenspeicherinstallation außerdem irgendwo ganz anders in Deutschland steht UND man einen Lastwagen brauchen würde, um das Ganze zu transportieren.

(...)

Es gibt bei keiner mir bekannten Polizeistelle Rechner, die in der Lage wären, ein 4 GB Logfile einzulesen und nach Einträgen zu durchsuchen, oder Software, die Apache-Logfiles auswerten kann oder Sniffer, die IP-Mitschnitte interpretieren und aufbereiten könnten.

Hat irgendjemand Grund, an dieser Darstellung zu zweifeln? Und: Ist es gut oder schlecht, wenn die Planlosen einen schlechten Plan haben, oder die mit dem schlechten Plan planlos sind, oder hat die Planlosigkeit schlechte Pläne verhindert? Würden "SIE" etwas planen, wenn sie einen Plan hätten? Wenn ich einen Plan male, findet ein Strafverfolger dann seinen Weg, oder ist das Planwirtschaft?

Dienstag, 27. Mai 2008

neue erschreckende Fakten zum Debian-OpenSSL-Debakel

Die Angriffsmöglichkeit durch alte Zertifikate hat sich bestätigt. Laut einem Artikel bei heise Security bestehen zudem die Möglichkeit, dass die Systeme, die mit schwachen Schlüsseln ausgestattet waren, bereits früher angegriffen bzw. belauscht wurden.

Es ist schon übel, dass der heise-Newsticker vorgestern nur am Rande in WWW, der "Wochenschau von Hal Faber" über die bestehende Angriffsmöglichkeit durch das OpenSSL-Debakel berichtete:

Die von mir hervorgehobene Formulierung suggeriert, dass das schon das Ende der Gefahrenstange sei. Das ist nicht der Fall, es kann auch Online-Banking-Webseiten oder andere sensible Bereiche treffen. Nach einem Hinweis antwortete mir Jürgen Kuri, er werde die Leute bei heise Security noch einmal darauf hinweisen.

Heute erschien dann die Meldung "Tausende deutsche Server laden zum Einbruch ein". Dort wird berichtet, dass viele ihre SSH-Schlüssel noch nicht ausgetauscht haben, Provider ihre Kunden nicht benachrichtigen:

Das ist schlimm, aber wartet, es kommt schlimmer.

Man hat sich bei heise Security auch die Mühe gemacht, einen interessanten Artikel über die verschiedenen Gefahren zu schreiben — leider steht zu befürchten, dass den schon aufgrund der Länge kaum jemand liest. Das ist schade, denn auf Seite drei steht der erschreckende Sachverhalt, vor dem ich warnte, in einem Absatz zusammengefasst:

Und tatsächlich: Alexander Klink berichtet auf der Mailingliste full disclosure, er habe eine Bank ausgemacht, deren altes Zertifikat schwach war. Das Zertifikat ist noch etwa 3 Jahre gültig - so lange sind Man-In-The-Middle-Attacken auf diese Bank möglich.

Als wäre das nicht genug, erklärt der Artikel auch noch, dass aufgezeichnete verschlüsselte Verbindungen nun nachträglich entschlüsselt werden könnten. Es ist durchaus davon auszugehen, dass immer dann, wenn sensible Daten abgegriffen werden sollten, auch verschlüsselte Verbindungen auf Vorrat aufgezeichnet wurden, gerade im Bereich Industriespionage dürfte das üblich sein.

Doch der wahre Schrecken lauert auf Seite fünf:

Das ist DESASTRÖS. Denn es ist mehr als wahrscheinlich, dass Kriminelle, Geheimdienste, vielleicht auch andere Organisationen Schlüssel gesammelt und das Problem bereits vor langer Zeit bemerkt und für Einbrüche und Lauschaktionen genutzt haben.

Es ist schon übel, dass der heise-Newsticker vorgestern nur am Rande in WWW, der "Wochenschau von Hal Faber" über die bestehende Angriffsmöglichkeit durch das OpenSSL-Debakel berichtete:

Es gibt Leute, die viel davon verstehen und die erklären können, wie selbst unsere Selbsteintreibungs-Software ELSTER davon betroffen ist, dass Revocation Lists für Zertifikate nicht funktionieren: Skalierender Schlüsselrückruf ist ein ungelöstes Problem.

Die von mir hervorgehobene Formulierung suggeriert, dass das schon das Ende der Gefahrenstange sei. Das ist nicht der Fall, es kann auch Online-Banking-Webseiten oder andere sensible Bereiche treffen. Nach einem Hinweis antwortete mir Jürgen Kuri, er werde die Leute bei heise Security noch einmal darauf hinweisen.

Heute erschien dann die Meldung "Tausende deutsche Server laden zum Einbruch ein". Dort wird berichtet, dass viele ihre SSH-Schlüssel noch nicht ausgetauscht haben, Provider ihre Kunden nicht benachrichtigen:

Kurze Stichproben von heise Security enthüllten Erschreckendes: In den Netzen von Root-Server-Providern verwendeten von 1938 erreichbaren SSH-Servern 114 bekanntermaßen schwache Schlüssel – das sind immerhin rund fünf Prozent.

Das ist schlimm, aber wartet, es kommt schlimmer.

Man hat sich bei heise Security auch die Mühe gemacht, einen interessanten Artikel über die verschiedenen Gefahren zu schreiben — leider steht zu befürchten, dass den schon aufgrund der Länge kaum jemand liest. Das ist schade, denn auf Seite drei steht der erschreckende Sachverhalt, vor dem ich warnte, in einem Absatz zusammengefasst:

Insbesondere für Phishing und Pharming sind Originalzertifikate eines Webservers zusammen mit den passenden privaten Schlüsseln Gold wert. Gelänge es einem Phisher, seine Opfer beispielsweise mittels des sogenannten Pharmings seine Opfern per DNS-Spoofing oder untergeschobene Hosts-Einträge auf seine eigene Seite umzudirigieren, so könnte der Anwender den Angriff nicht mehr erkennen. Sein Browser würde anzeigen, dass das Sicherheitszertifikat des Servers zur eingegebenen URI passt und dass es von einer vertrauenswürdigen CA ausgestellt wurde.

Und tatsächlich: Alexander Klink berichtet auf der Mailingliste full disclosure, er habe eine Bank ausgemacht, deren altes Zertifikat schwach war. Das Zertifikat ist noch etwa 3 Jahre gültig - so lange sind Man-In-The-Middle-Attacken auf diese Bank möglich.

Als wäre das nicht genug, erklärt der Artikel auch noch, dass aufgezeichnete verschlüsselte Verbindungen nun nachträglich entschlüsselt werden könnten. Es ist durchaus davon auszugehen, dass immer dann, wenn sensible Daten abgegriffen werden sollten, auch verschlüsselte Verbindungen auf Vorrat aufgezeichnet wurden, gerade im Bereich Industriespionage dürfte das üblich sein.

Doch der wahre Schrecken lauert auf Seite fünf:

Wer immer sich in den vergangenen 20 Monaten die Mühe gemacht hat, eine Datenbank mit (...) öffentlichen Schlüsseln zu pflegen, konnte vermutlich ungefähr ab Oktober 2006 die erstaunliche Beobachtung machen, dass in dieser Datenbank Kollisionen auftreten, wo eigentlich keine passieren dürften. Aufgrund des Geburtstagsparadoxons genügen schon 500 schwache Schlüssel gleicher Länge, um unter ihnen mit rund 95-prozentiger Wahrscheinlichkeit ein Duplikat zu finden. Vom Entdecken eines solchen Duplikats ist es nur noch ein kleiner Schritt, um über den ungefähren Zeitpunkt und den Kontext der betroffenen Schlüssel auf das Debian-Betriebssystem zurückzuschließen und die in dem Zeitraum vorgenommenen Änderungen am Quellcode der kryptographisch relevanten Programmpakete zu untersuchen.

Das ist DESASTRÖS. Denn es ist mehr als wahrscheinlich, dass Kriminelle, Geheimdienste, vielleicht auch andere Organisationen Schlüssel gesammelt und das Problem bereits vor langer Zeit bemerkt und für Einbrüche und Lauschaktionen genutzt haben.

Geschrieben von datenritter

in SSL/TLS

um

20:35

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, internet, openssl, sicherheit, spionage, ssh, ssl, verschlüsselung

Sonntag, 25. Mai 2008

gefährliche Angriffsmöglichkeit durch das OpenSSL-Debakel

Felix von Leitner schreibt in seinem Blog über eine wirklich gefährliche Angriffsmöglichkeit, die sich aus dem OpenSSL-Debakel ergibt. Alle Verbindungen zu Servern, die ein "schlechtes" SSL-Zertifikat hatten, sind wahrscheinlich immer noch verwundbar. Felix berichtet, dass dies bei einem Server von Akamai der Fall ist, und über Akamai werden Daten für das Steuerprogramm ELSTER übermittelt.

Die Angreiferin, nennen wir sie Carol, ruft Daten von einer Webseite ab, deren URL mit https beginnt, also über eine SSL-verschlüsselte Verbindung — z.B. beim Online-Banking. Sie erhält dabei das Zertifikat der Webservers, welches sie speichert. Dieses Zertifikat und der geheime Schlüssel dazu sind nun aber mit der kaputten Version von OpenSSL erzeugt worden.

Mit dem Zertifikat und dem enthaltenen öffentlichen Schlüssel alleine kann Carol nichts anfangen, es ist ganz normal, dass man diese übermittelt bekommt. Wichtig ist allerdings, dass das Zertifikat von einer Zertifikatsautorität (CA) signiert wurde, wodurch die Echtheit sozusagen "offiziell" beglaubigt ist.

Der geheime Schlüssel ist außerdem dank des OpenSSL-Fehlers leicht ermittelbar — Carol erzeugt alle möglichen geheimen Schlüssel einfach selbst und prüft, welcher zu dem öffentlichen Schlüssel des Servers passt.

Nun hat Carol also sowohl den geheimen Schlüssel, den eigentlich nur der Server kennen sollte, als auch ein "von offizieller Stelle" signiertes Zertifikat.

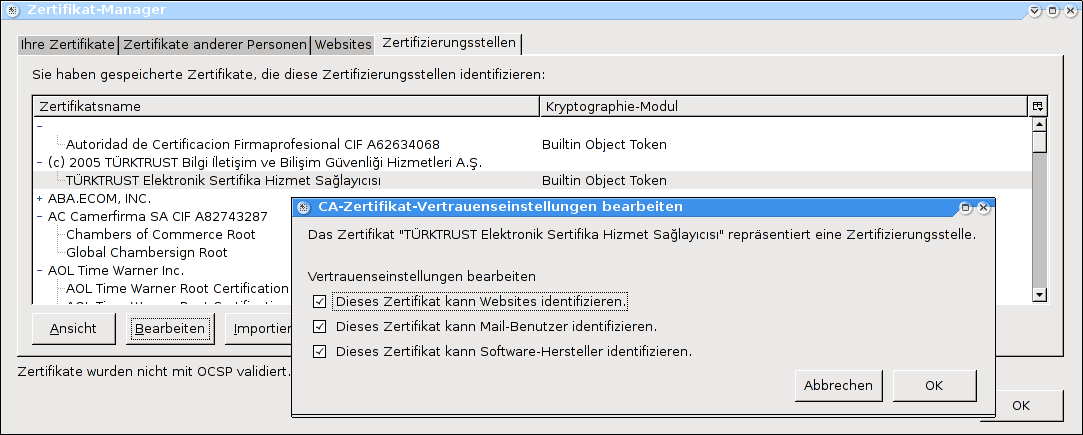

Die Zertifikate der "offiziellen Stellen", also der CAs sind in jedem Webrowser vorinstalliert, das heißt jeder Webbrowser erkennt auch das Zertifikat ohne weitere Prüfung oder Abfrage als gültig an, obwohl es unsicher ist:

Natürlich haben die Betreiber die verwundbaren Zertifikate schon ausgetauscht. Aber Carol war schnell, und hat das alte vorher gespeichert, gleich nachdem der OpenSSL-Fehler bekannt wurde. (Zukünftig wird Carol dies automatisieren, ein kleines Programm speichert die Zertifikate während sie im Web surft. Denn vielleicht gibt es nochmal so einen Fehler.)

Zwar überprüft ein Browser das Ablaufdatum, welches unveränderlich im Zertifikat steht und dieses nach einer bestimmten Zeit automatisch ungültig macht, aber das ist schlichtweg noch nicht erreicht.

Dagegen gibt es natürlich auch einen Schutzmechanismus, nämlich zentrale Stellen, die Listen mit vorzeitig für ungültig erklärten Zertifikaten enthalten, sogenannte CRLs (Certificate Revocation Lists). Doch diese Listen muss der Browser auch abrufen.

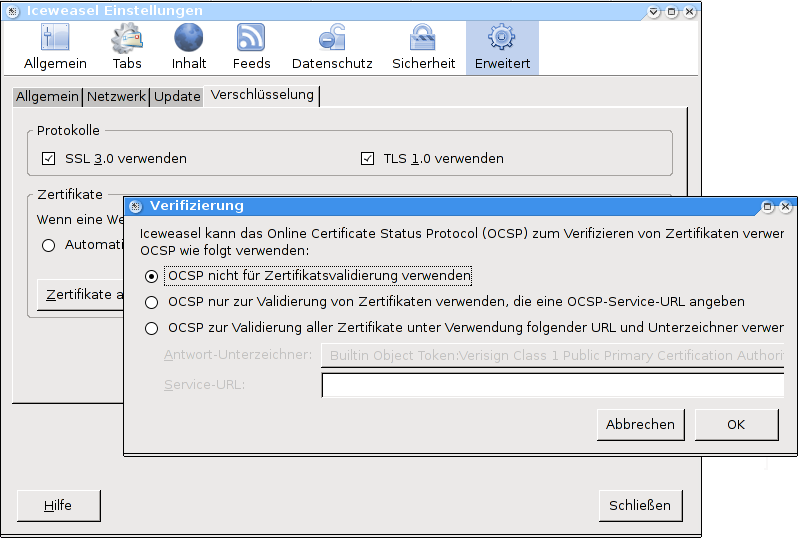

Tut er aber nicht:

Die Standard-Einstellung des Browsers Firefox ist, keine CRLs abzurufen. Das dürfte bei vielen Programmen so sein, und auch E-Mail-Programme, Homebanking-Programme und Programme zur Übermittlung der Steuererklärung benutzen SSL.

Schaltet man die Prüfung ein, so funktioniert sie möglicherweise nicht, was die Funktion einfach nur lästig macht:

Mit dem privaten Schlüssel und dem signierten Zertifikat kann Carol nun dem Browser irgendeines Users glaubhaft vormachen, ihr eigener (manipulierter) Server sei der Server, dessen Zertifikat sie "übernommen" hat. Sie kann sich also als Mittelsmannfrau in die vermeintlich geschützte Verbindung einklinken, und somit Daten mitlesen, unterdrücken oder gar verändern, also zum Beispiel Schadcode, etwa einen Trojaner, einschleusen.

Man nennt dies eine Man-In-The-Middle-Attacke, kurz MITM. (Oder WITM. Wegen der Gleichberechtigung.)

Wie Felix ganz richtig schreibt, ist das ganze Prinzip der PKI, der Echtheitsprüfung durch irgendwelche Zentralstellen, die der User gar nicht kennt, ihnen also auch nicht vertrauen kann, schon allein durch die Zahl der standardmäßig installierten CA-Zertifikate der eigenartigsten CAs höchst zweifelhaft.

Es ist keine Diskriminierung, sondern reine Vernunft, wenn ich sage, dass ich eigentlich nicht möchte, dass die mir völlig unbekannte Stelle "TÜRKTRUST Bilgi İletişim ve Bilişim Güvenliği Hizmetleri A.Ş" (Türkei) oder die"NetLock Minositett Kozjegyzoi (Class QA) Tanusitvanykiado" (Ungarn) Zertifikate für gültig erklärt, mit denen mein Browser verschlüsselte, also vermeintlich sichere Verbindungen aufbaut.

Ich muss überhaupt nicht an Geheimdienste denken, ganz normale Kriminelle werden schon ihre Wege finden, die ein oder andere CA für ihre Zwecke zu missbrauchen.

Das einzige, was Server-Betreiber gegen diesen Angriff tun können, ist das alte Zertifikat dadurch unbrauchbar zu machen, dass sie ihre Domain ändern, bis die alten Zertifikate abgelaufen sind. Dumme Sache.

Benutzer müssen bei vielen Webseiten, die keine "offiziell beglaubigten" Zertifikate haben, ohnehin selbst entscheiden, ob sie das Server-Zertifikat

• nur temporär akzeptieren (es könnte gefälscht sein)

• dauerhaft akzeptieren (sie kommunizieren zumindest immer mit dem selben Server und halten es für unwahrscheinlich, dass Carol dahinter steckt) oder

• verifizieren.

Um diese Entscheidung immer selbst zu fällen, können sie alle CAs, denen sie nicht vertrauen — das werden wohl nahezu alle sein — in den Einstellungen ihrer Software deaktivieren.

Wenn es wichtig ist, und sie das Zertifikat verifizieren müssen, — die Fingerprints überprüfen, in dem sie den Betreiber anrufen.

Bei so etwas wichtigem wie dem Online-Banking oder der Steuerrerklärung z.B. sollte man das unbedingt tun!

Banken und Behörden werden sich natürlich wundern, aber es ist deren Schuld, schließlich schicken die den Kunden zwar stapelweise Papier mit PINs, TANs und iTANs, aber die Fingerprints ihrer Banking-Webseiten und Steuerdatenserver fehlen in den Unterlagen.

Wie es funktioniert

Die Angreiferin, nennen wir sie Carol, ruft Daten von einer Webseite ab, deren URL mit https beginnt, also über eine SSL-verschlüsselte Verbindung — z.B. beim Online-Banking. Sie erhält dabei das Zertifikat der Webservers, welches sie speichert. Dieses Zertifikat und der geheime Schlüssel dazu sind nun aber mit der kaputten Version von OpenSSL erzeugt worden.

Mit dem Zertifikat und dem enthaltenen öffentlichen Schlüssel alleine kann Carol nichts anfangen, es ist ganz normal, dass man diese übermittelt bekommt. Wichtig ist allerdings, dass das Zertifikat von einer Zertifikatsautorität (CA) signiert wurde, wodurch die Echtheit sozusagen "offiziell" beglaubigt ist.

Der geheime Schlüssel ist außerdem dank des OpenSSL-Fehlers leicht ermittelbar — Carol erzeugt alle möglichen geheimen Schlüssel einfach selbst und prüft, welcher zu dem öffentlichen Schlüssel des Servers passt.

Nun hat Carol also sowohl den geheimen Schlüssel, den eigentlich nur der Server kennen sollte, als auch ein "von offizieller Stelle" signiertes Zertifikat.

Die Zertifikate der "offiziellen Stellen", also der CAs sind in jedem Webrowser vorinstalliert, das heißt jeder Webbrowser erkennt auch das Zertifikat ohne weitere Prüfung oder Abfrage als gültig an, obwohl es unsicher ist:

CA-Zertifikate bescheinigen die Gültigkeit der Zertifikate von Servern, Software-Herstellern (für Applets etc.) und Mail-Benutzern.

Natürlich haben die Betreiber die verwundbaren Zertifikate schon ausgetauscht. Aber Carol war schnell, und hat das alte vorher gespeichert, gleich nachdem der OpenSSL-Fehler bekannt wurde. (Zukünftig wird Carol dies automatisieren, ein kleines Programm speichert die Zertifikate während sie im Web surft. Denn vielleicht gibt es nochmal so einen Fehler.)

Zwar überprüft ein Browser das Ablaufdatum, welches unveränderlich im Zertifikat steht und dieses nach einer bestimmten Zeit automatisch ungültig macht, aber das ist schlichtweg noch nicht erreicht.

Dagegen gibt es natürlich auch einen Schutzmechanismus, nämlich zentrale Stellen, die Listen mit vorzeitig für ungültig erklärten Zertifikaten enthalten, sogenannte CRLs (Certificate Revocation Lists). Doch diese Listen muss der Browser auch abrufen.

Tut er aber nicht:

Die Standard-Einstellung des Browsers Firefox ist, keine CRLs abzurufen. Das dürfte bei vielen Programmen so sein, und auch E-Mail-Programme, Homebanking-Programme und Programme zur Übermittlung der Steuererklärung benutzen SSL.

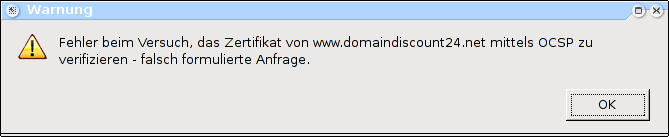

Schaltet man die Prüfung ein, so funktioniert sie möglicherweise nicht, was die Funktion einfach nur lästig macht:

Fehlermeldung bei eingeschalteter Gültigkeitsprüfung mittels OCSP.

Mit dem privaten Schlüssel und dem signierten Zertifikat kann Carol nun dem Browser irgendeines Users glaubhaft vormachen, ihr eigener (manipulierter) Server sei der Server, dessen Zertifikat sie "übernommen" hat. Sie kann sich also als Mittels

Man nennt dies eine Man-In-The-Middle-Attacke, kurz MITM. (Oder WITM. Wegen der Gleichberechtigung.)

Der Haken beim PKI-Verfahren

Wie Felix ganz richtig schreibt, ist das ganze Prinzip der PKI, der Echtheitsprüfung durch irgendwelche Zentralstellen, die der User gar nicht kennt, ihnen also auch nicht vertrauen kann, schon allein durch die Zahl der standardmäßig installierten CA-Zertifikate der eigenartigsten CAs höchst zweifelhaft.

Es ist keine Diskriminierung, sondern reine Vernunft, wenn ich sage, dass ich eigentlich nicht möchte, dass die mir völlig unbekannte Stelle "TÜRKTRUST Bilgi İletişim ve Bilişim Güvenliği Hizmetleri A.Ş" (Türkei) oder die"NetLock Minositett Kozjegyzoi (Class QA) Tanusitvanykiado" (Ungarn) Zertifikate für gültig erklärt, mit denen mein Browser verschlüsselte, also vermeintlich sichere Verbindungen aufbaut.

Ich muss überhaupt nicht an Geheimdienste denken, ganz normale Kriminelle werden schon ihre Wege finden, die ein oder andere CA für ihre Zwecke zu missbrauchen.

Was tun?

Das einzige, was Server-Betreiber gegen diesen Angriff tun können, ist das alte Zertifikat dadurch unbrauchbar zu machen, dass sie ihre Domain ändern, bis die alten Zertifikate abgelaufen sind. Dumme Sache.

Benutzer müssen bei vielen Webseiten, die keine "offiziell beglaubigten" Zertifikate haben, ohnehin selbst entscheiden, ob sie das Server-Zertifikat

• nur temporär akzeptieren (es könnte gefälscht sein)

• dauerhaft akzeptieren (sie kommunizieren zumindest immer mit dem selben Server und halten es für unwahrscheinlich, dass Carol dahinter steckt) oder

• verifizieren.

Um diese Entscheidung immer selbst zu fällen, können sie alle CAs, denen sie nicht vertrauen — das werden wohl nahezu alle sein — in den Einstellungen ihrer Software deaktivieren.

Wenn es wichtig ist, und sie das Zertifikat verifizieren müssen, — die Fingerprints überprüfen, in dem sie den Betreiber anrufen.

Bei so etwas wichtigem wie dem Online-Banking oder der Steuerrerklärung z.B. sollte man das unbedingt tun!

Banken und Behörden werden sich natürlich wundern, aber es ist deren Schuld, schließlich schicken die den Kunden zwar stapelweise Papier mit PINs, TANs und iTANs, aber die Fingerprints ihrer Banking-Webseiten und Steuerdatenserver fehlen in den Unterlagen.

Montag, 19. Mai 2008

Paragraphenausritt zum WLAN-Urteil

Anlässlich des sonderbaren WLAN-Urteils, über das ich hier schrieb, fragt sich Mario Behling in seinem Freifunkblog:

Nun ist Freifunk ja nicht gleichzusetzen mit freiem Internetzugang per WLAN, aber vermutlich sind Freifunker nicht mehr aber auch nicht weniger gefährdet. Richter mit eigenwilligen Sichtweisen auf die Technik gibt es überall, da muss halt noch viel Informationsarbeit geleistet werden. In dem Beitrag erwähnt Behling:

Ich dachte mir, die Paragraphen könnte man ja mal nachschlagen... "Paragraphenausritt zum WLAN-Urteil" ... »

Inwieweit könnte dieses Urteil Freifunker betreffen? Persönlich schätze ich das so ein, dass wir davon nicht betroffen sind.

Nun ist Freifunk ja nicht gleichzusetzen mit freiem Internetzugang per WLAN, aber vermutlich sind Freifunker nicht mehr aber auch nicht weniger gefährdet. Richter mit eigenwilligen Sichtweisen auf die Technik gibt es überall, da muss halt noch viel Informationsarbeit geleistet werden. In dem Beitrag erwähnt Behling:

Bär, MMR 2005, 434, Bär nimmt die Haftung über §§ 88/89 i.V.m. § 148 TKG an und sagt auch, dass § 44 BDSG betroffen ist.

Ich dachte mir, die Paragraphen könnte man ja mal nachschlagen... "Paragraphenausritt zum WLAN-Urteil" ... »

Freitag, 16. Mai 2008

Juristen interpretieren die Technik - heute: DHCP, SSID, IP-Adresse

Als hätte ich es geahnt, als ich über das Kommunikationsproblem zwischen Technikern und Juristen schrieb: Gericht erklärt Nutzung eines privaten, offenen WLAN zur Straftat (heise).

Seltsam, denn eigentlich ist die Sache schon vor Jahren ausführlichst von Juristen behandelt worden. Ein Artikel bei hrr-strafrecht.de von 2004 erklärt, warum die Nutzung eines offenen WLANs eben nicht strafbar sein soll.

Wenn man der heise-Meldung glauben darf, stellt das Gericht technische Fakten auf den Kopf:

Da liegt das Gericht falsch. "Juristen interpretieren die Technik - heute: ... »

Seltsam, denn eigentlich ist die Sache schon vor Jahren ausführlichst von Juristen behandelt worden. Ein Artikel bei hrr-strafrecht.de von 2004 erklärt, warum die Nutzung eines offenen WLANs eben nicht strafbar sein soll.

Wenn man der heise-Meldung glauben darf, stellt das Gericht technische Fakten auf den Kopf:

Der Begriff "Nachrichten" umfasse auch die Zuweisung einer IP-Adresse durch den Router. Diese nicht für ihn bestimmte Nachricht habe der Angeklagte "abgehört", in dem er auf die zugesandte IP-Adresse zugegriffen (...) habe. Denn die IP-Adresse sei gerade nicht für den Angeklagten bestimmt gewesen. Vielmehr werde die Festlegung, wer zur Verwendung der IP-Adresse berechtigt ist, allein vom Eigentümer des WLAN-Routers und nicht dem Gerät selbst getroffen.

Da liegt das Gericht falsch. "Juristen interpretieren die Technik - heute: ... »

Mittwoch, 30. April 2008

Experte hat Nase voll von Frechheiten der Musikindustrie

Noch ein Nachtrag zum Thema "offener Brief" bzw. Urheberrecht:

Ich weiß nicht, warum ausgerechnet ein Blog, dass sich "die Experten" nennt, einen virtuellen Zettel mit dem Wort "beta" haben muss. "Beta-Experten" ist ein Oxymoron.

Dennoch ist der neueste Beitrag von Prof. Dr. Thomas Hoeren, der in dieser heise-Meldung als Urheberrechtsexperte ausgewiesen wird, absolut lesenswert:

http://www.blog.beck.de/2008/04/29/woruber-ich-mich-argere-offener-brief-der-musikindustrie/

Für einen Juristen mit Doppeltitel ist Hoeren recht direkt:

ACK.

Ich weiß nicht, warum ausgerechnet ein Blog, dass sich "die Experten" nennt, einen virtuellen Zettel mit dem Wort "beta" haben muss. "Beta-Experten" ist ein Oxymoron.

Dennoch ist der neueste Beitrag von Prof. Dr. Thomas Hoeren, der in dieser heise-Meldung als Urheberrechtsexperte ausgewiesen wird, absolut lesenswert:

http://www.blog.beck.de/2008/04/29/woruber-ich-mich-argere-offener-brief-der-musikindustrie/

Für einen Juristen mit Doppeltitel ist Hoeren recht direkt:

Ich habe langsam die Nase von den Frechheiten der Musikindustrie voll. Undifferenziert wird auf Nutzer und TK-Industrie eingeschlagen. Falsche Zahlen (70% der TK-Nutzung seien illegaler P2P-Verkehr) werden kombiniert mit schrägen Vergleichen gerade mit dem Zensurland China und dubiose Zitate just von Mark Getty (”Geistiges Eigentum sei das Öl des 21. Jahrhunderts”). Die eigenen Haussklaven werden als Unterzeichner vorgeschickt und instrumentalisiert, statt sich mal zu fragen, ob man nicht als Musikindustrie angemessene Salärs an Kreative zahlt.

ACK.

« vorherige Seite

(Seite 5 von 6, insgesamt 56 Einträge)

nächste Seite »