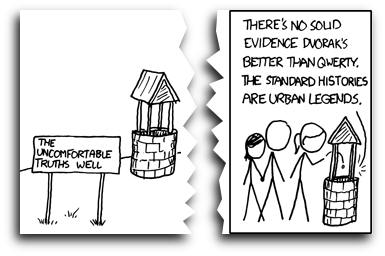

Randall Munroe spricht durch den "Brunnen der unangenehmen Wahrheiten":

Auch laut einem Artikel bei ZEIT Online gab es im 19. Jahrhundert viele Layouts, von denen keines aus Wettbewerben als das schnellste hervorging. Doch entwickelte sich QWERTY durch die marktbeherrschende Stellung der Firma Typewriter zum Standard. Die lange Erklärung:

Warum trotzdem nicht alle Welt damit schreibt, erklären [die US-Wirtschaftswissenschaftlern Stan Liebowitz und Stephen Margolis] mit dem enormen Aufwand für eine Umstellung. Sobald Qwerty einmal etabliert gewesen sei, habe kein neues System mehr eine Chance gehabt, weder das von Dvorak noch beispielsweise die sogenannten "Akkord-Tastaturen" mit nur fünf Tasten, die man einhändig bedient, indem man für jeden Buchstaben einen Akkord aus mehreren Tasten greift, was die andere Hand freiläßt, um die Maus am Computer zu führen.

Das Qwerty-Beispiel führen Ökonomen gern an, um die Theorie der path dependence zu belegen, der Abhängigkeit von dem Pfad, den man einmal eingeschlagen hat. Diese Theorie besagt, daß sich mehr oder weniger zufällig auf dem Markt bestimmte Standards durchsetzen, die nicht unbedingt die beste Lösung sein müssen. Aber sobald sie sich etabliert haben, sind sie kaum mehr zu verdrängen.

(Hervorhebungen von mir.)

Der Wikipedia-Artikel wurde mittlerweile angepasst.

Interesting Thing of the Day hat eine relativ kurze Zusammenfassung der Kontroverse um Dvorak und QWERTY. Und zieht danach ebenfalls das Fazit, dass es kein Ergebnis gibt:

The ferocity with which both pro- and anti-Dvorak views are evangelized in some circles rivals that of a religious or political cause. Both sides selectively downplay or emphasize whichever facts suit them best, and there’s precious little research on the subject that’s both truly objective and modern enough to have been performed using computers rather than typewriters. Anecdotally, Dvorak users frequently cite greater comfort as one reason for preferring it, and some claim that because Dvorak involves less finger movement, it’s less likely to contribute to repetitive stress injuries. Opponents counter that if you truly can type faster with Dvorak, then the increased number of movements will offset the ergonomic gains made by the decreased range of motion. And the debate goes on and on