Für verschlüsselte Mailinglisten gibt es verschiedene Ansätze. Leicht ist das Leben, wenn man Mailman-ssls einsetzt. Die erweiterte Version kann all das, was die verbreitete Mailingslistensoftware Mailman auch kann, beherrscht zusätzlich aber diverse Verschlüsselungsfeatures.

Mails an die Liste werden nur noch mit dem Listenschlüssel verschlüsselt, Mailman-ssls entschlüsselt die Mails und verschlüsselt sie dann wieder für jeden Abonnenten einzeln. Nicht verschlüsselte Mails können abgelehnt werden, Empfänger ohne Schlüssel bekommen keine Kopie. Natürlich müssen die öffentlichen Schlüssel der Empfänger dem Server zur Verfügung stehen. Mailman-ssls hat dafür eine Verwaltungsfunktion.

Der große Vorteil von Mailman-ssls ist, dass die Listenteilnehmer nicht die Schlüssel aller anderen haben müssen oder gar selbst in ihren Mailprogrammen Listen pflegen. Den Komfortgewinn bezahlt man mit ein wenig Zentralismus, was auch ein Nachteil ist, denn der Server muss unbedingt absolut sicher sein, sonst könnten alle Listenmails offengelegt werden. Das heißt, er muss vor Hackerangriffen, aber auch vor physikalischem Zugriff sicher sein. Wie so oft läuft das schnell auf die Frage hinaus, ob man seinem Hoster vertraut, doch dies soll hier nicht diskutiert werden.

Erhalten bleibt auf jeden Fall der Vorteil, dass Mails auf der eigenen Festplatte verschlüsselt abgelegt bleiben, Angriffe gegen einzelne Teilnehmer einer Cryptoliste sind also nicht erfolgversprechender als sonst auch. Mailman-ssls führt aus Sicherheitsgründen standardmäßig kein Archiv und beherrscht OpenPGP-Schlüssel genauso wie X.509-Zertifikate.

Leider hat sich die Einrichtung auf einem Debian-System als etwas schwierig erwiesen, den weiten Weg zum Ziel fasse ich in diesem HowTo zusammen.

"verschlüsselte Mailinglisten mit ... »

Mittwoch, 15. April 2009

verschlüsselte Mailinglisten mit Mailman-ssls

Samstag, 14. März 2009

Manpages mit Farben

Farbige und (je nach Empfinden) besser lesbare Manpages erzeugt das Programm most:

Dieses muss noch als tatsächlich zu verwendender Pager eingestellt werden:

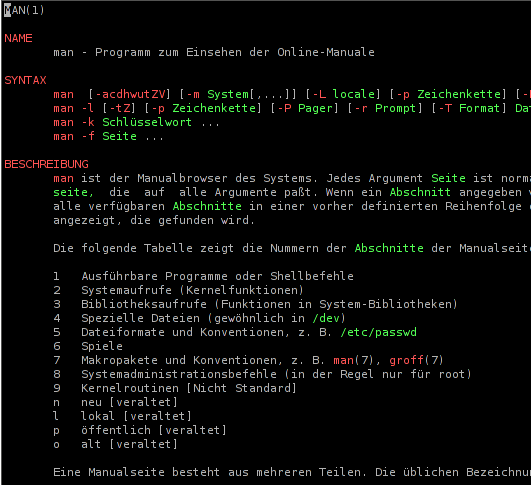

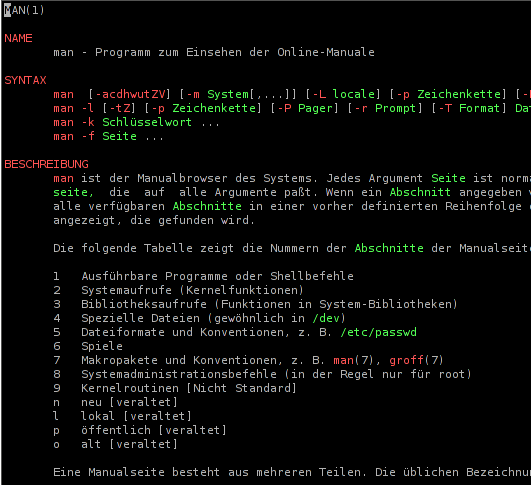

Dann sehen die Manpages so aus:

Gefunden bei linuxtoday.com.

apt-get install mostDieses muss noch als tatsächlich zu verwendender Pager eingestellt werden:

update-alternatives --config pagerDann sehen die Manpages so aus:

Manpage von man mit Farben in schwarzer Konsole.

Gefunden bei linuxtoday.com.

Geschrieben von datenritter

in Howtos

um

08:42

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: linux

Sonntag, 8. März 2009

Partitionen in Images ohne Offsetberechnung mounten

Bei Datenrettungen, dem Erstellen von Dateisystemen für virtuelle Maschinen oder forensischen Maßnahmen entstehen Festplattenimages, welche nicht direkt ein Dateisystem, sondern eine eigene Partitionstabelle enthalten. Diese lassen sich mit losetup "loopmounten":

Doch bekanntlich hat man dann zumindest unter Debian Linux ein Problem, da für die Partitionen innerhalb des Image-Files keine Device-Nodes in

Überall im Netz findet man Anleitungen, wie man aus der mit

Theoretisch kann man das Problem auch mit dem Device Mapper lösen. Laut Manpage muss man dmsetup dazu "nur" eine Partitionstabelle übergeben, die Devices erscheinen dann unter

Deswegen überlässt man diese Aufgabe einfach einem Programm, nämlich kpartx:

legt Devices für die im loopback-gemounteten File enthaltenen Partitionen an. Danach funktioniert sowas dann auch unter Debian:

losetup /dev/loop1 image.ddDoch bekanntlich hat man dann zumindest unter Debian Linux ein Problem, da für die Partitionen innerhalb des Image-Files keine Device-Nodes in

/dev/ angelegt werden.Überall im Netz findet man Anleitungen, wie man aus der mit

fdisk -ul /dev/loop1 ausgegebenen Partitionstabelle des Files Offsets berechnet, welche mount als Option übergeben werden können. Unter anderem hier und hier. Das ist, sagen wir mal, etwas umständlich.Theoretisch kann man das Problem auch mit dem Device Mapper lösen. Laut Manpage muss man dmsetup dazu "nur" eine Partitionstabelle übergeben, die Devices erscheinen dann unter

/dev/mapper/. Mir ist das selbst mit einer von dmsetup selbst ausgegebenen Tabelle nicht gelungen.Deswegen überlässt man diese Aufgabe einfach einem Programm, nämlich kpartx:

kpartx -a /dev/loop1legt Devices für die im loopback-gemounteten File enthaltenen Partitionen an. Danach funktioniert sowas dann auch unter Debian:

mount /dev/mapper/loop1p1 /mnt

Mittwoch, 17. Dezember 2008

"Computer Bild" oder "Computer Blöd"?

Schon einiger Zeit plagt ein gravierender Fehler Nutzer des Microsoft Internet Explorers, der sich allein durch Öffnen einer manipulierten Webseite mit einem Virus infiziert. Bereits seit Oktober soll der Schädling umgehen.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Ein Exploit (englisch to exploit - ausnutzen) ist eine Software oder eine Sequenz von Befehlen, die spezifische Schwächen beziehungsweise Fehlfunktionen eines anderen Computerprogramms zur Erlangung von Privilegien (...) ausnutzt.

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Ein Exploit, das vor dem oder am selben Tag erscheint, an dem die Sicherheitslücke (Neudeutsch Zero-Day-Lücke) allgemein bekannt wird, nennt man Zero-Day-Exploit (0-Day-Exploit, 0day). Die Gefährlichkeit dieser Exploits rührt daher, dass zu diesem Zeitpunkt kaum ein Hersteller bzw. Entwickler in der Lage ist, die Sicherheitslücke sinnvoll und umfassend mittels eines Patches zu schließen.

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Ein Computerschädling namens „Zero Day“ bedroht derzeit PCs. Im Moment seien allerdings nur Rechner in China betroffen, die mit dem Browser „Internet Explorer“ (IE) ausgestattet sind.

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Derzeit sieht es auch so aus, als würden hauptsächlich gehackte chinesische Webseiten den Exploit enthalten. Auf einem (...) Testsystem (...) startete der Zero-Day-Exploit ein Programm namens ko[1].exe, das sofort Kontakt mit einem chinesischen Server aufnahm und begann, Rootkit-Komponenten nachzuladen.

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Schon doof, wenn man sich dümmer macht, als man sowieso schon ist...

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Dienstag, 16. Dezember 2008

Linux-Netbooks werden oft zurückgegeben

MSIs oberster Verkäufer Andy Tung erklärt in einem Interview:

Das Netbook MSI Wind kommt mit einem SuSe-Linux. Mit Kubuntu oder Debian wären die Zahlen vielleicht anders, aber das ist Spekulation. Oder Wunschdenken. Oder beides.

An der Benutzerfreundlichkeit liegt es jedenfalls nicht. Immer wieder trifft man auf Zeitgenossen, die behaupten, Windows sei "Standard" und Linux sei "nicht benutzerfreundlich genug". Beides ist falsch. Offensichtlich muss noch mehr für die Bildung der Menschheit getan werden. Dann würden sie vielleicht die Vorzüge eines Systems erkennen, das sie nicht einengt, das ehrlich zu ihnen ist und alle Informationen hergibt, die man benötigen könnte, das ihnen die Kontrolle über ihre Hardware nicht nimmt, und das ihnen nicht zuletzt die Wahl lässt, mit welcher Oberfläche sie arbeiten möchten.

Und das selbstverständlich auch einfach zu bedienen ist — außer natürlich, man redet sich ein, einfach sei das, was man gewohnt ist. (Es ist lediglich einfach bei Gewohntem zu bleiben.)

Tung sagt daher auch ganz richtig: Linux ist nicht, woran die Menschen gewöhnt sind.

Aus Sicht eines professionellen Anwenders ist das erstaunlich, denn ein KDE zum Beispiel ist genauso zu bedienen wie die Windows-Oberfläche. Aber es sind die vielen kleinen Details, von denen Menschen sich verwirren lassen, weil ihnen das abstrakte Basiswissen nicht vermittelt wurde.

Sie wurden an Windows herangeführt, wie Wanderer, denen man einen einzigen Weg erklärt hat, nicht aber, dass es viele Wege gibt, die alle in einer Landkarte beschrieben stehen. Und so treten sie täglich den selben eintönigen Marsch an, während sie sich einreden, sie würden "einfach nur arbeiten".

Our internal research has shown that the return of netbooks is higher than regular notebooks, but the main cause of that is Linux. People would love to pay $299 or $399 but they don’t know what they get until they open the box. They start playing around with Linux and start realizing that it’s not what they are used to. They don’t want to spend time to learn it so they bring it back to the store. The return rate is at least four times higher for Linux netbooks than Windows XP netbooks.

Das Netbook MSI Wind kommt mit einem SuSe-Linux. Mit Kubuntu oder Debian wären die Zahlen vielleicht anders, aber das ist Spekulation. Oder Wunschdenken. Oder beides.

An der Benutzerfreundlichkeit liegt es jedenfalls nicht. Immer wieder trifft man auf Zeitgenossen, die behaupten, Windows sei "Standard" und Linux sei "nicht benutzerfreundlich genug". Beides ist falsch. Offensichtlich muss noch mehr für die Bildung der Menschheit getan werden. Dann würden sie vielleicht die Vorzüge eines Systems erkennen, das sie nicht einengt, das ehrlich zu ihnen ist und alle Informationen hergibt, die man benötigen könnte, das ihnen die Kontrolle über ihre Hardware nicht nimmt, und das ihnen nicht zuletzt die Wahl lässt, mit welcher Oberfläche sie arbeiten möchten.

Und das selbstverständlich auch einfach zu bedienen ist — außer natürlich, man redet sich ein, einfach sei das, was man gewohnt ist. (Es ist lediglich einfach bei Gewohntem zu bleiben.)

Tung sagt daher auch ganz richtig: Linux ist nicht, woran die Menschen gewöhnt sind.

Aus Sicht eines professionellen Anwenders ist das erstaunlich, denn ein KDE zum Beispiel ist genauso zu bedienen wie die Windows-Oberfläche. Aber es sind die vielen kleinen Details, von denen Menschen sich verwirren lassen, weil ihnen das abstrakte Basiswissen nicht vermittelt wurde.

Sie wurden an Windows herangeführt, wie Wanderer, denen man einen einzigen Weg erklärt hat, nicht aber, dass es viele Wege gibt, die alle in einer Landkarte beschrieben stehen. Und so treten sie täglich den selben eintönigen Marsch an, während sie sich einreden, sie würden "einfach nur arbeiten".

Geschrieben von datenritter

in Geschreibsel

um

19:26

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: linux, microsoftprodukte

Mittwoch, 10. Dezember 2008

"No software is free and spreading that misconception is harmful"

Hier gibt es die E-Mail einer amerikanischen Lehrerin, die so gar nichts verstanden hat über Linux, Microsoft und den ganzen Rest. Auch wenn die Mail und die Antwort darauf amerikanisch überemotionalisiert sind, sind sie beide absolut lesenswert. Der Blogger trifft mit seiner Antwort zumindest den Ton, der der E-Mail der Lehrerin angemessen ist.

Denn in ihrem Wahn glaubt sie, dass es keine kostenlose Software geben könne:

Sie hat sich von der freien Welt abgewandt:

Und behauptet sogar, dass Linux gar Kinder behindern würde:

Damit nicht genug, sie glaubt an die Gutmütigkeit Microsofts:

Wow. Was ist nur geschehen, dass diese arme Frau derart radikalisiert wurde? Hat man sie gezwungen, Emacs zu benutzen oder in LISP zu programmieren? Wurde sie von einem religösen Verführer einer Sekte, einem "Rattenfänger", brutal indoktriniert und "umgedreht", um als menschliche Waffe gegen ihre eigene freiheitliche Kultur missbraucht werden zu können? Und wie wird die amerikanische Öffentlichkeit mit diesem dreisten Anschlag auf das Gemeinwesen umgehen? Ist die Sekte der Microsoft-Jünger, die mit einem Drogencocktail aus bunten Bildern und vorgetäuschter Benutzerfreundlichkeit abhängig gemacht wurden, und die nun um jedes noch so kleine Feature betteln, vielleicht größer und gefährlicher als angenommen? Droht die Gefahr euch in Europa? Die Innenminister sollten handeln!

Denn in ihrem Wahn glaubt sie, dass es keine kostenlose Software geben könne:

No software is free and spreading that misconception is harmful.

Sie hat sich von der freien Welt abgewandt:

I along with many others tried Linux during college and I assure you, the claims you make are grossly over-stated and hinge on falsehoods.

Und behauptet sogar, dass Linux gar Kinder behindern würde:

I admire your attempts in getting computers in the hands of disadvantaged people but putting linux on these machines is holding our kids back.

Damit nicht genug, sie glaubt an die Gutmütigkeit Microsofts:

I am sure if you contacted Microsoft, they would be more than happy to supply you with copies of an older verison [sic] of Windows

Wow. Was ist nur geschehen, dass diese arme Frau derart radikalisiert wurde? Hat man sie gezwungen, Emacs zu benutzen oder in LISP zu programmieren? Wurde sie von einem religösen Verführer einer Sekte, einem "Rattenfänger", brutal indoktriniert und "umgedreht", um als menschliche Waffe gegen ihre eigene freiheitliche Kultur missbraucht werden zu können? Und wie wird die amerikanische Öffentlichkeit mit diesem dreisten Anschlag auf das Gemeinwesen umgehen? Ist die Sekte der Microsoft-Jünger, die mit einem Drogencocktail aus bunten Bildern und vorgetäuschter Benutzerfreundlichkeit abhängig gemacht wurden, und die nun um jedes noch so kleine Feature betteln, vielleicht größer und gefährlicher als angenommen? Droht die Gefahr euch in Europa? Die Innenminister sollten handeln!

Freitag, 5. Dezember 2008

Linux für das iPhone im Anmarsch

Schon seit ein paar Tagen ist klar, dass auf einem Apple iPhone ein Linux mit 2.6er Kernel installiert werden kann. (Siehe auch heise-Meldung.)

Damit ist das Gerät offiziell befreit.

Apple fiel bisher durch regelrechte "Gängelung" der Anwender in Bezug auf die installierbare Software negativ auf. So erlaubt Apple zum Beispiel keinen alternativen Webbrowser. Mit einem echten Linux dürften sich solche Beschränkungen nicht mehr durchsetzen lassen.

Damit ist das Gerät offiziell befreit.

Apple fiel bisher durch regelrechte "Gängelung" der Anwender in Bezug auf die installierbare Software negativ auf. So erlaubt Apple zum Beispiel keinen alternativen Webbrowser. Mit einem echten Linux dürften sich solche Beschränkungen nicht mehr durchsetzen lassen.

Geschrieben von datenritter

um

04:32

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: linux

Donnerstag, 6. November 2008

Fingerprints als ASCII-Art

Loggt man sich per SSH auf anderen Computern ein, so prüft SSH den Fingerprint des Host-Keys. Diese Überprüfung kann seit einiger Zeit durch eine grafische Darstellung unterstützt werden. Setzt man die Einstellung

in der

Eine kleine Abweichung im Schlüssel sollte für eine große Abweichung in der Grafik sorgen, so dass das Verfahren wirklich eine Erleichterung ist.

Hoffentlich ist es nicht leicht, Schlüssel mit ähnlicher Grafik zu erzeugen. Denn kleine Abweichungen in der Grafik erkennt man sicher nicht so leicht, das Verfahren würde dann neue Angriffsmöglichkeiten eröffnen.

VisualHostKey yesin der

/etc/ssh/ssh_config, so zeigt SSH beim Login eine kleine ASCII-Art-Grafik an, an die sich unser stark auf das Visuelle ausgerichtete Hirn besser erinnern kann:RSA key fingerprint is \ 6b:c6:ef:12:bc:34:8a:56:97:2b:8f:ff:df:f3:12:c3. +--[ RSA ]--------+ | | | | | .o Z o | | ..oo*o * | | ..o. ... | |o .. .. ° | |.. .==. | |E.oo++ | | oo...oo. | +-----------------+

Eine kleine Abweichung im Schlüssel sollte für eine große Abweichung in der Grafik sorgen, so dass das Verfahren wirklich eine Erleichterung ist.

Hoffentlich ist es nicht leicht, Schlüssel mit ähnlicher Grafik zu erzeugen. Denn kleine Abweichungen in der Grafik erkennt man sicher nicht so leicht, das Verfahren würde dann neue Angriffsmöglichkeiten eröffnen.

Sonntag, 2. November 2008

wget und Cookies

Die Anleitung zum Sichern der eigenen Beiträge aus dem heise-Forum ließ in der Eile keine Zeit für große Erklärungen. Deswegen hier nun einige Informationen zu Cookies und ihrem Gebrauch mit wget...

"wget und Cookies" vollständig lesen »

Donnerstag, 22. Mai 2008

Tesladonnerstag: Shopping mit Hochspannung

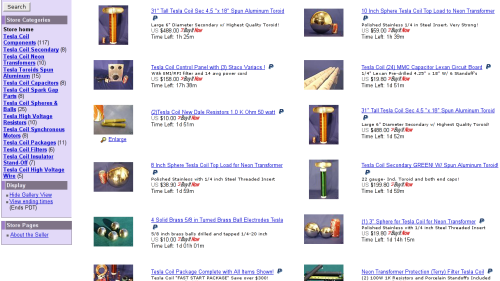

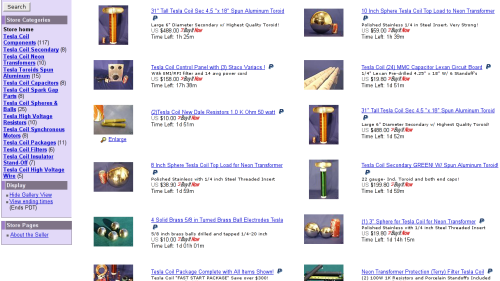

Bei teslastuff.com bekommt der "kleine Hochspannungstechniker" alles, was das Herz begehrt:

Zur Berechnung von Selbstbau-Spulen gibt es das Programm Teslamap. Es ist in Java geschrieben und funktioniert daher auch unter Linux.

Spielzeug mit Hochspannung: Teslastuff bei Ebay.

Zur Berechnung von Selbstbau-Spulen gibt es das Programm Teslamap. Es ist in Java geschrieben und funktioniert daher auch unter Linux.

« vorherige Seite

(Seite 2 von 3, insgesamt 29 Einträge)

nächste Seite »