So, nun wird diese ganze SSL-Problematik langsam unheimlich.

Erklärung: http://blog.fefe.de/?ts=b544bbc7.

Konsequenz:

Und unter Debian:

Grmbl.

Tuesday, 6. April 2010

Zertifikat? Welches Zertifikat? Ach, das...

Saturday, 16. January 2010

X.509 ist kaputt. Ende.

Ich sag nix mehr zu SSL bzw X.509. Es ist einfach schlimm. Fefe fasst es prima zusammen:

Das ist noch besser, als ein schnöder Man-in-the-middle-Angriff, den sowieso jede von den gängigen Browsern anerkannte Zertifikatsautorität spielen kann. So hat man nicht nur gültigen Ersatz, sondern gleich das Original. Ich bin mit den Details des TLS-Verbindungsaufbaus nicht so vertraut, vermute aber mal, dass man damit sogar nachträglich noch den halben aufgezeichneten Datenstrom entschlüsseln kann. Wer das Angebot annimmt, ist selbst schuld.

Wer das technische Verständnis hat, kann sich ja auch die Aufzeichnung von Dan Kaminskys Vortrag auf dem 26C3 ansehen. Er beschäftigt sich mit ein paar Problemchen der X.509-PKI. Und da bleibt kein Stein auf dem anderen.

Ironie: Beim Aufruf von https://events.ccc.de/congress/2009/Fahrplan/events/3658.en.html bekomme ich eine Warnung, weil das Zertifikat des Servers eine MD5-Signatur hat. Arrg!

(...) die Israelis (...) bieten einen SSL-Zertifikat-Dienst an, der auch den privaten Schlüssel für dich generiert. How convenient! Und sie haben plausible deniability, weil es auch einen Button zum Hochladen seines eigenen CSR gibt. (...)

Das ist noch besser, als ein schnöder Man-in-the-middle-Angriff, den sowieso jede von den gängigen Browsern anerkannte Zertifikatsautorität spielen kann. So hat man nicht nur gültigen Ersatz, sondern gleich das Original. Ich bin mit den Details des TLS-Verbindungsaufbaus nicht so vertraut, vermute aber mal, dass man damit sogar nachträglich noch den halben aufgezeichneten Datenstrom entschlüsseln kann. Wer das Angebot annimmt, ist selbst schuld.

Wer das technische Verständnis hat, kann sich ja auch die Aufzeichnung von Dan Kaminskys Vortrag auf dem 26C3 ansehen. Er beschäftigt sich mit ein paar Problemchen der X.509-PKI. Und da bleibt kein Stein auf dem anderen.

Ironie: Beim Aufruf von https://events.ccc.de/congress/2009/Fahrplan/events/3658.en.html bekomme ich eine Warnung, weil das Zertifikat des Servers eine MD5-Signatur hat. Arrg!

Wednesday, 17. December 2008

"Computer Bild" oder "Computer Blöd"?

Schon einiger Zeit plagt ein gravierender Fehler Nutzer des Microsoft Internet Explorers, der sich allein durch Öffnen einer manipulierten Webseite mit einem Virus infiziert. Bereits seit Oktober soll der Schädling umgehen.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Ein Exploit (englisch to exploit - ausnutzen) ist eine Software oder eine Sequenz von Befehlen, die spezifische Schwächen beziehungsweise Fehlfunktionen eines anderen Computerprogramms zur Erlangung von Privilegien (...) ausnutzt.

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Ein Exploit, das vor dem oder am selben Tag erscheint, an dem die Sicherheitslücke (Neudeutsch Zero-Day-Lücke) allgemein bekannt wird, nennt man Zero-Day-Exploit (0-Day-Exploit, 0day). Die Gefährlichkeit dieser Exploits rührt daher, dass zu diesem Zeitpunkt kaum ein Hersteller bzw. Entwickler in der Lage ist, die Sicherheitslücke sinnvoll und umfassend mittels eines Patches zu schließen.

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Ein Computerschädling namens „Zero Day“ bedroht derzeit PCs. Im Moment seien allerdings nur Rechner in China betroffen, die mit dem Browser „Internet Explorer“ (IE) ausgestattet sind.

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Derzeit sieht es auch so aus, als würden hauptsächlich gehackte chinesische Webseiten den Exploit enthalten. Auf einem (...) Testsystem (...) startete der Zero-Day-Exploit ein Programm namens ko[1].exe, das sofort Kontakt mit einem chinesischen Server aufnahm und begann, Rootkit-Komponenten nachzuladen.

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Schon doof, wenn man sich dümmer macht, als man sowieso schon ist...

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Friday, 14. November 2008

angebliche IP-Adressen des BND und Wikipedia-Änderungen

Bei Wikileaks findet sich seit gestern ein Dokument, dass IP-Adressbereiche aufzählt, die von T-Systems möglicherweise dem Bundesnachrichtendienst zugeteilt wurden. Netzpolitik.org berichtet darüber und hält die in der Wikipedia vorgenommenen Änderungen für interessant.

Zur Frage, ob die Adressen wirklich dem BND gehören, kann man nicht viel sagen. Die Informationen, die man über diese Adressen bekommt, sind zumindest auffallend dürftig, die Abkürzungen kommen einem recht bekannt vor, und alle Leitungen führen nach München oder Pullach. Auch die Zusammenarbeit mit dem Magentariesen ist wahrscheinlich, der BND ist immerhin eine Behörde.

Was jedoch die Wikipedia-Änderungen angeht, so kann ich sagen, dass diese überwiegend absolut harmlos aussehen und bunt gemisch sind. Ich habe die Adressen heute Nacht automatisch ausgewertet und nach Änderungen in der Wikipedia gesucht.

Einige der Änderungen wirken so, als hätte vielleicht mal ein Soldat ein paar Informationen über Dinge, von denen er nunmal etwas versteht, angepasst. So findet man z.B. eine Vereinfachung im Artikel über Sprengkapseln und eine meiner Meinung nach nicht unrealistische Einschätzung zu schmutzigen Bomben:

Bemerkenswert ist hier lediglich, dass diese Einfügung mit der nächsten Änderung offenbar vom selben Autor größtenteils wieder entfernt wurde, wofür es aber viele Gründe geben kann.

Außerdem hat jemand an einer Löschdiskussion im Zusammenhang mit einem Artikel über Schummelverhinderungsprogramme für Computerspiele teilgenommen. Auch das würde man durchaus dem ein oder anderen "Bundi" zutrauen.

Etwas pikanter ist tatsächlich die folgende Änderung, die auf ein gewisses Wissen über den Nachrichtendienst hinweist, was aber nichts besonderes sein muss:

Aus:

wurde

In der aktuellen Version des Artikels steht nichts mehr über die Goethe-Institute. (Vermutlich wegen fehlender Quellen, kleiner Scherz.) Die Information ist ohnehin wenig wertvoll, einem Nachrichtendienst ist schließlich jede Deckung recht, am besten eignen sich aber wohl Schein- oder echte Firmen.

Ich habe bei nur vier IP-Adressen von immerhin 634 Änderungen an Wikipedia-Artikeln entdeckt: 195.243.248.226, 195.243.248.228, 62.156.187.234, 62.156.187.236.

Unter dem Strich kann man sagen: Die Adressen verhalten sich auffällig unauffällig. Mehr aber auch nicht. Wenn es wirklich welche vom BND sind, so darf man doch annehmen, dass der besseres zu tun hat, als die Wikipedia zu manipulieren, oder zumindest klug genug ist, seine Mitarbeiter mit richtigen Accounts arbeiten zu lassen. Die IP-Adressen registrierter Mitglieder werden nämlich nicht geloggt.

Nützlich ist die Liste aber allemal, um die eigenen Server-Logfiles danach abzusuchen. Felix von Leitner hat das laut seinem Blogeintrag zum Thema früher schonmal gemacht:

Nun ja...

Zur Frage, ob die Adressen wirklich dem BND gehören, kann man nicht viel sagen. Die Informationen, die man über diese Adressen bekommt, sind zumindest auffallend dürftig, die Abkürzungen kommen einem recht bekannt vor, und alle Leitungen führen nach München oder Pullach. Auch die Zusammenarbeit mit dem Magentariesen ist wahrscheinlich, der BND ist immerhin eine Behörde.

Was jedoch die Wikipedia-Änderungen angeht, so kann ich sagen, dass diese überwiegend absolut harmlos aussehen und bunt gemisch sind. Ich habe die Adressen heute Nacht automatisch ausgewertet und nach Änderungen in der Wikipedia gesucht.

Einige der Änderungen wirken so, als hätte vielleicht mal ein Soldat ein paar Informationen über Dinge, von denen er nunmal etwas versteht, angepasst. So findet man z.B. eine Vereinfachung im Artikel über Sprengkapseln und eine meiner Meinung nach nicht unrealistische Einschätzung zu schmutzigen Bomben:

Hierbei ist es strittig, ob Plutonium basierte Dirty Bombs (auch als unkonventionelle Spreng- und Brandvorrichtung mit radioaktiver Beiladung (USBV) bezeichnet) wirklich effektiv sind, da die Aktivität von Plutonium-239 auf Grund der langen Halbwertszeit eher gering ist. Kurzlebige Isotope wie Cs-137 oder Ir-192 würden eine viel größere Aktivität aufweisen bei gleicher Menge. Menschenleben wären nach allgemeiner Auffassung weniger durch die radioaktiven Stoffe als durch die Explosion zu erwarten. Der finanzielle Schaden durch die psychologische Wirkung der USBV wäre immens.

Bemerkenswert ist hier lediglich, dass diese Einfügung mit der nächsten Änderung offenbar vom selben Autor größtenteils wieder entfernt wurde, wofür es aber viele Gründe geben kann.

Außerdem hat jemand an einer Löschdiskussion im Zusammenhang mit einem Artikel über Schummelverhinderungsprogramme für Computerspiele teilgenommen. Auch das würde man durchaus dem ein oder anderen "Bundi" zutrauen.

Etwas pikanter ist tatsächlich die folgende Änderung, die auf ein gewisses Wissen über den Nachrichtendienst hinweist, was aber nichts besonderes sein muss:

Aus:

Außerdem ist es ein offenes Geheimnis, dass viele der Auslandsniederlassungen des Goethe-Instituts als inoffizielle Residenturen des BND dienen.

wurde

Auslandsniederlassungen des Goethe-Instituts dienen jedoch nicht als inoffizielle Residenturen des BND.

In der aktuellen Version des Artikels steht nichts mehr über die Goethe-Institute. (Vermutlich wegen fehlender Quellen, kleiner Scherz.) Die Information ist ohnehin wenig wertvoll, einem Nachrichtendienst ist schließlich jede Deckung recht, am besten eignen sich aber wohl Schein- oder echte Firmen.

Ich habe bei nur vier IP-Adressen von immerhin 634 Änderungen an Wikipedia-Artikeln entdeckt: 195.243.248.226, 195.243.248.228, 62.156.187.234, 62.156.187.236.

Unter dem Strich kann man sagen: Die Adressen verhalten sich auffällig unauffällig. Mehr aber auch nicht. Wenn es wirklich welche vom BND sind, so darf man doch annehmen, dass der besseres zu tun hat, als die Wikipedia zu manipulieren, oder zumindest klug genug ist, seine Mitarbeiter mit richtigen Accounts arbeiten zu lassen. Die IP-Adressen registrierter Mitglieder werden nämlich nicht geloggt.

Nützlich ist die Liste aber allemal, um die eigenen Server-Logfiles danach abzusuchen. Felix von Leitner hat das laut seinem Blogeintrag zum Thema früher schonmal gemacht:

Der eine hat nach "kalte fusion zuhause" gegoogelt, der andere nach "muslim world outreach".

Nun ja...

Wednesday, 5. November 2008

US-Wahl: Deutschland früher informiert als USA

Laut einem Bericht von Felix von Leitner waren die Deutschen früher über das Wahlergebnis im Bundesstaat Ohio, und damit über das Ergebnis der Präsidentschaftswahl insgesamt, informiert, als ein Großteil der Amerikaner.

Der Grund: Eine Werbepause im Fernsehen.

Der Grund: Eine Werbepause im Fernsehen.

Monday, 20. October 2008

die Festplattenuhr

Ein Freak namens Ian Matthew Smith hat eine Festplatte so umgebaut, dass er sie zum Beispiel als Uhr verwenden kann. Die Scheibe der Platte wurde geschlitzt, ein Hall-Sensor registriert , wenn die Platte in einem bestimmten Winkel steht, und ein PIC-Mikrocontroller schaltet zum richtigen Zeitpunkt LEDs an, aus bzw. auf die richtige Farbe.

Das Ergebnis sieht dann so aus:

Hier die Projektseite mit Details: HD-Clock. Gefunden bei fefe.

Die Konstruktion ist zu laut für eine Uhr und verbraucht zu viel Energie. Trotzdem cool.

Das Ergebnis sieht dann so aus:

Hier die Projektseite mit Details: HD-Clock. Gefunden bei fefe.

Die Konstruktion ist zu laut für eine Uhr und verbraucht zu viel Energie. Trotzdem cool.

Friday, 29. August 2008

Backups! 7

Fefe erwähnt einen Beitrag in der WAZ, laut dem ein Jugendlicher Cracker die Webseite der fränkischen Stadt Ansbach manipuliert hat. Die WAZ schreibt:

Für diese lapidare Feststellung braucht es offenbar auch 2008 noch einen "Fachmann". Hätte dieser Fachmann der Stadt Ansbach mal ein Backup empfohlen, dann wäre das ganze nicht so grenzenlos peinlich für die Stadt.

Felix hat vollkommen recht mit seiner Kritik daran, dass der Lausebengel laut WAZ für die Neugestaltung der Webseite aufkommen soll. Denn hier geht es nicht um die Begleichung eines durch eine Missetat entstandenen Schadens, sondern darum, dass die Stadt Ansbach grob fahrlässig die Sicherung ihrer Daten vernachlässigt hat. Damit hat sie den größten Teil des Schadens nämlich selbst verursacht.

Man vergleiche das ganze zur Verdeutlichung mit einem maroden Staudamm, der durch den Steinwurf eines Kindes zusammenbricht und ein Dorf wegspült. Dann das Kind als schwerkriminell hinzustellen, weil ja schließlich Menschen gestorben seien, wäre schon arg mittelalterlich.

Kurz: Man muss zwischen Verursacher und Auslöser unterscheiden. Ich hoffe mal, die Juristen bekommen das hin.

Ein Fachmann hatte daraufhin festgestellt, dass die Seiten größtenteils vom Server gelöscht worden waren.

Für diese lapidare Feststellung braucht es offenbar auch 2008 noch einen "Fachmann". Hätte dieser Fachmann der Stadt Ansbach mal ein Backup empfohlen, dann wäre das ganze nicht so grenzenlos peinlich für die Stadt.

Felix hat vollkommen recht mit seiner Kritik daran, dass der Lausebengel laut WAZ für die Neugestaltung der Webseite aufkommen soll. Denn hier geht es nicht um die Begleichung eines durch eine Missetat entstandenen Schadens, sondern darum, dass die Stadt Ansbach grob fahrlässig die Sicherung ihrer Daten vernachlässigt hat. Damit hat sie den größten Teil des Schadens nämlich selbst verursacht.

Man vergleiche das ganze zur Verdeutlichung mit einem maroden Staudamm, der durch den Steinwurf eines Kindes zusammenbricht und ein Dorf wegspült. Dann das Kind als schwerkriminell hinzustellen, weil ja schließlich Menschen gestorben seien, wäre schon arg mittelalterlich.

Kurz: Man muss zwischen Verursacher und Auslöser unterscheiden. Ich hoffe mal, die Juristen bekommen das hin.

Sunday, 25. May 2008

gefährliche Angriffsmöglichkeit durch das OpenSSL-Debakel

Felix von Leitner schreibt in seinem Blog über eine wirklich gefährliche Angriffsmöglichkeit, die sich aus dem OpenSSL-Debakel ergibt. Alle Verbindungen zu Servern, die ein "schlechtes" SSL-Zertifikat hatten, sind wahrscheinlich immer noch verwundbar. Felix berichtet, dass dies bei einem Server von Akamai der Fall ist, und über Akamai werden Daten für das Steuerprogramm ELSTER übermittelt.

Die Angreiferin, nennen wir sie Carol, ruft Daten von einer Webseite ab, deren URL mit https beginnt, also über eine SSL-verschlüsselte Verbindung — z.B. beim Online-Banking. Sie erhält dabei das Zertifikat der Webservers, welches sie speichert. Dieses Zertifikat und der geheime Schlüssel dazu sind nun aber mit der kaputten Version von OpenSSL erzeugt worden.

Mit dem Zertifikat und dem enthaltenen öffentlichen Schlüssel alleine kann Carol nichts anfangen, es ist ganz normal, dass man diese übermittelt bekommt. Wichtig ist allerdings, dass das Zertifikat von einer Zertifikatsautorität (CA) signiert wurde, wodurch die Echtheit sozusagen "offiziell" beglaubigt ist.

Der geheime Schlüssel ist außerdem dank des OpenSSL-Fehlers leicht ermittelbar — Carol erzeugt alle möglichen geheimen Schlüssel einfach selbst und prüft, welcher zu dem öffentlichen Schlüssel des Servers passt.

Nun hat Carol also sowohl den geheimen Schlüssel, den eigentlich nur der Server kennen sollte, als auch ein "von offizieller Stelle" signiertes Zertifikat.

Die Zertifikate der "offiziellen Stellen", also der CAs sind in jedem Webrowser vorinstalliert, das heißt jeder Webbrowser erkennt auch das Zertifikat ohne weitere Prüfung oder Abfrage als gültig an, obwohl es unsicher ist:

Natürlich haben die Betreiber die verwundbaren Zertifikate schon ausgetauscht. Aber Carol war schnell, und hat das alte vorher gespeichert, gleich nachdem der OpenSSL-Fehler bekannt wurde. (Zukünftig wird Carol dies automatisieren, ein kleines Programm speichert die Zertifikate während sie im Web surft. Denn vielleicht gibt es nochmal so einen Fehler.)

Zwar überprüft ein Browser das Ablaufdatum, welches unveränderlich im Zertifikat steht und dieses nach einer bestimmten Zeit automatisch ungültig macht, aber das ist schlichtweg noch nicht erreicht.

Dagegen gibt es natürlich auch einen Schutzmechanismus, nämlich zentrale Stellen, die Listen mit vorzeitig für ungültig erklärten Zertifikaten enthalten, sogenannte CRLs (Certificate Revocation Lists). Doch diese Listen muss der Browser auch abrufen.

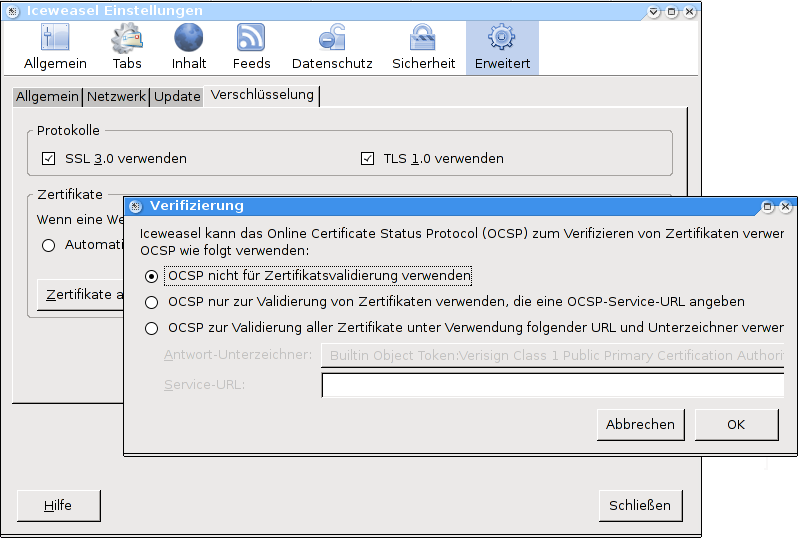

Tut er aber nicht:

Die Standard-Einstellung des Browsers Firefox ist, keine CRLs abzurufen. Das dürfte bei vielen Programmen so sein, und auch E-Mail-Programme, Homebanking-Programme und Programme zur Übermittlung der Steuererklärung benutzen SSL.

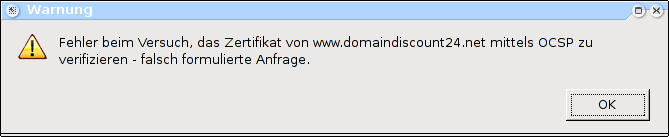

Schaltet man die Prüfung ein, so funktioniert sie möglicherweise nicht, was die Funktion einfach nur lästig macht:

Mit dem privaten Schlüssel und dem signierten Zertifikat kann Carol nun dem Browser irgendeines Users glaubhaft vormachen, ihr eigener (manipulierter) Server sei der Server, dessen Zertifikat sie "übernommen" hat. Sie kann sich also als Mittelsmannfrau in die vermeintlich geschützte Verbindung einklinken, und somit Daten mitlesen, unterdrücken oder gar verändern, also zum Beispiel Schadcode, etwa einen Trojaner, einschleusen.

Man nennt dies eine Man-In-The-Middle-Attacke, kurz MITM. (Oder WITM. Wegen der Gleichberechtigung.)

Wie Felix ganz richtig schreibt, ist das ganze Prinzip der PKI, der Echtheitsprüfung durch irgendwelche Zentralstellen, die der User gar nicht kennt, ihnen also auch nicht vertrauen kann, schon allein durch die Zahl der standardmäßig installierten CA-Zertifikate der eigenartigsten CAs höchst zweifelhaft.

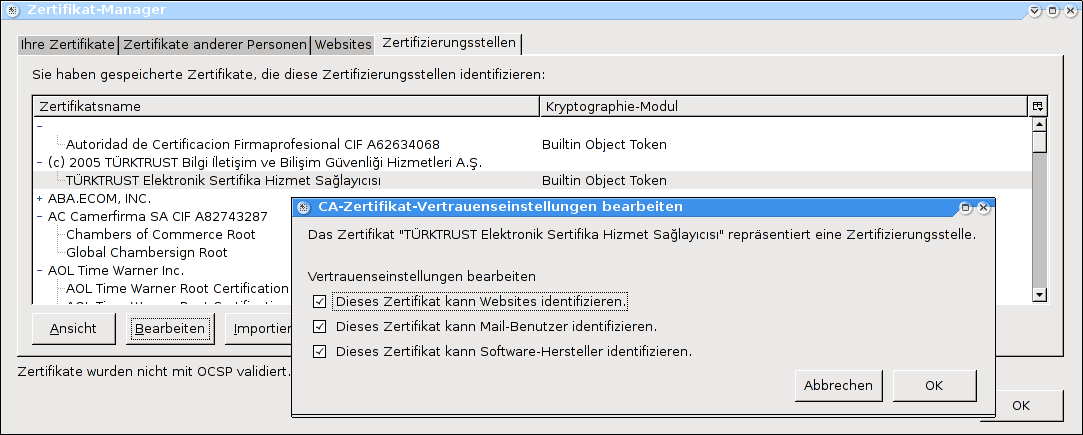

Es ist keine Diskriminierung, sondern reine Vernunft, wenn ich sage, dass ich eigentlich nicht möchte, dass die mir völlig unbekannte Stelle "TÜRKTRUST Bilgi İletişim ve Bilişim Güvenliği Hizmetleri A.Ş" (Türkei) oder die"NetLock Minositett Kozjegyzoi (Class QA) Tanusitvanykiado" (Ungarn) Zertifikate für gültig erklärt, mit denen mein Browser verschlüsselte, also vermeintlich sichere Verbindungen aufbaut.

Ich muss überhaupt nicht an Geheimdienste denken, ganz normale Kriminelle werden schon ihre Wege finden, die ein oder andere CA für ihre Zwecke zu missbrauchen.

Das einzige, was Server-Betreiber gegen diesen Angriff tun können, ist das alte Zertifikat dadurch unbrauchbar zu machen, dass sie ihre Domain ändern, bis die alten Zertifikate abgelaufen sind. Dumme Sache.

Benutzer müssen bei vielen Webseiten, die keine "offiziell beglaubigten" Zertifikate haben, ohnehin selbst entscheiden, ob sie das Server-Zertifikat

• nur temporär akzeptieren (es könnte gefälscht sein)

• dauerhaft akzeptieren (sie kommunizieren zumindest immer mit dem selben Server und halten es für unwahrscheinlich, dass Carol dahinter steckt) oder

• verifizieren.

Um diese Entscheidung immer selbst zu fällen, können sie alle CAs, denen sie nicht vertrauen — das werden wohl nahezu alle sein — in den Einstellungen ihrer Software deaktivieren.

Wenn es wichtig ist, und sie das Zertifikat verifizieren müssen, — die Fingerprints überprüfen, in dem sie den Betreiber anrufen.

Bei so etwas wichtigem wie dem Online-Banking oder der Steuerrerklärung z.B. sollte man das unbedingt tun!

Banken und Behörden werden sich natürlich wundern, aber es ist deren Schuld, schließlich schicken die den Kunden zwar stapelweise Papier mit PINs, TANs und iTANs, aber die Fingerprints ihrer Banking-Webseiten und Steuerdatenserver fehlen in den Unterlagen.

Wie es funktioniert

Die Angreiferin, nennen wir sie Carol, ruft Daten von einer Webseite ab, deren URL mit https beginnt, also über eine SSL-verschlüsselte Verbindung — z.B. beim Online-Banking. Sie erhält dabei das Zertifikat der Webservers, welches sie speichert. Dieses Zertifikat und der geheime Schlüssel dazu sind nun aber mit der kaputten Version von OpenSSL erzeugt worden.

Mit dem Zertifikat und dem enthaltenen öffentlichen Schlüssel alleine kann Carol nichts anfangen, es ist ganz normal, dass man diese übermittelt bekommt. Wichtig ist allerdings, dass das Zertifikat von einer Zertifikatsautorität (CA) signiert wurde, wodurch die Echtheit sozusagen "offiziell" beglaubigt ist.

Der geheime Schlüssel ist außerdem dank des OpenSSL-Fehlers leicht ermittelbar — Carol erzeugt alle möglichen geheimen Schlüssel einfach selbst und prüft, welcher zu dem öffentlichen Schlüssel des Servers passt.

Nun hat Carol also sowohl den geheimen Schlüssel, den eigentlich nur der Server kennen sollte, als auch ein "von offizieller Stelle" signiertes Zertifikat.

Die Zertifikate der "offiziellen Stellen", also der CAs sind in jedem Webrowser vorinstalliert, das heißt jeder Webbrowser erkennt auch das Zertifikat ohne weitere Prüfung oder Abfrage als gültig an, obwohl es unsicher ist:

CA-Zertifikate bescheinigen die Gültigkeit der Zertifikate von Servern, Software-Herstellern (für Applets etc.) und Mail-Benutzern.

Natürlich haben die Betreiber die verwundbaren Zertifikate schon ausgetauscht. Aber Carol war schnell, und hat das alte vorher gespeichert, gleich nachdem der OpenSSL-Fehler bekannt wurde. (Zukünftig wird Carol dies automatisieren, ein kleines Programm speichert die Zertifikate während sie im Web surft. Denn vielleicht gibt es nochmal so einen Fehler.)

Zwar überprüft ein Browser das Ablaufdatum, welches unveränderlich im Zertifikat steht und dieses nach einer bestimmten Zeit automatisch ungültig macht, aber das ist schlichtweg noch nicht erreicht.

Dagegen gibt es natürlich auch einen Schutzmechanismus, nämlich zentrale Stellen, die Listen mit vorzeitig für ungültig erklärten Zertifikaten enthalten, sogenannte CRLs (Certificate Revocation Lists). Doch diese Listen muss der Browser auch abrufen.

Tut er aber nicht:

Die Standard-Einstellung des Browsers Firefox ist, keine CRLs abzurufen. Das dürfte bei vielen Programmen so sein, und auch E-Mail-Programme, Homebanking-Programme und Programme zur Übermittlung der Steuererklärung benutzen SSL.

Schaltet man die Prüfung ein, so funktioniert sie möglicherweise nicht, was die Funktion einfach nur lästig macht:

Fehlermeldung bei eingeschalteter Gültigkeitsprüfung mittels OCSP.

Mit dem privaten Schlüssel und dem signierten Zertifikat kann Carol nun dem Browser irgendeines Users glaubhaft vormachen, ihr eigener (manipulierter) Server sei der Server, dessen Zertifikat sie "übernommen" hat. Sie kann sich also als Mittels

Man nennt dies eine Man-In-The-Middle-Attacke, kurz MITM. (Oder WITM. Wegen der Gleichberechtigung.)

Der Haken beim PKI-Verfahren

Wie Felix ganz richtig schreibt, ist das ganze Prinzip der PKI, der Echtheitsprüfung durch irgendwelche Zentralstellen, die der User gar nicht kennt, ihnen also auch nicht vertrauen kann, schon allein durch die Zahl der standardmäßig installierten CA-Zertifikate der eigenartigsten CAs höchst zweifelhaft.

Es ist keine Diskriminierung, sondern reine Vernunft, wenn ich sage, dass ich eigentlich nicht möchte, dass die mir völlig unbekannte Stelle "TÜRKTRUST Bilgi İletişim ve Bilişim Güvenliği Hizmetleri A.Ş" (Türkei) oder die"NetLock Minositett Kozjegyzoi (Class QA) Tanusitvanykiado" (Ungarn) Zertifikate für gültig erklärt, mit denen mein Browser verschlüsselte, also vermeintlich sichere Verbindungen aufbaut.

Ich muss überhaupt nicht an Geheimdienste denken, ganz normale Kriminelle werden schon ihre Wege finden, die ein oder andere CA für ihre Zwecke zu missbrauchen.

Was tun?

Das einzige, was Server-Betreiber gegen diesen Angriff tun können, ist das alte Zertifikat dadurch unbrauchbar zu machen, dass sie ihre Domain ändern, bis die alten Zertifikate abgelaufen sind. Dumme Sache.

Benutzer müssen bei vielen Webseiten, die keine "offiziell beglaubigten" Zertifikate haben, ohnehin selbst entscheiden, ob sie das Server-Zertifikat

• nur temporär akzeptieren (es könnte gefälscht sein)

• dauerhaft akzeptieren (sie kommunizieren zumindest immer mit dem selben Server und halten es für unwahrscheinlich, dass Carol dahinter steckt) oder

• verifizieren.

Um diese Entscheidung immer selbst zu fällen, können sie alle CAs, denen sie nicht vertrauen — das werden wohl nahezu alle sein — in den Einstellungen ihrer Software deaktivieren.

Wenn es wichtig ist, und sie das Zertifikat verifizieren müssen, — die Fingerprints überprüfen, in dem sie den Betreiber anrufen.

Bei so etwas wichtigem wie dem Online-Banking oder der Steuerrerklärung z.B. sollte man das unbedingt tun!

Banken und Behörden werden sich natürlich wundern, aber es ist deren Schuld, schließlich schicken die den Kunden zwar stapelweise Papier mit PINs, TANs und iTANs, aber die Fingerprints ihrer Banking-Webseiten und Steuerdatenserver fehlen in den Unterlagen.

(Seite 1 von 1, insgesamt 8 Einträge)