(21:07:40) datenritter: subway ist grausam

(21:07:49) datenritter: ich als datenschützer... bin ja eher verschlossen...

(21:07:57) datenritter: und die fragen so viel!!!

(21:08:08) humvee: ja, ich mache immer falsche angaben

(21:08:23) datenritter: *DONK*

Freitag, 30. Januar 2009

Datenschutz im Schnellrestaurant

Donnerstag, 29. Januar 2009

wiederverwendbares Kupferchlorid zum Ätzen von Platinen

Platinen werden in Heimarbeit meist mit Eisen(III)-Oxid oder Natriumhydroxid geätzt, welches sich nach Verwendung schwer entsorgen lässt. Eine bessere Alternative ist Kupfer(II)-Chlorid. Das ist "wiederverwendbar", denn dem Ätzbad muss nur ausreichend Sauerstoff zugeführt werden, dann regeneriert es sich.

Adam Seychell beschreibt das ganze im Detail und erklärt, welche Parameter man im Auge behalten muss und wie man sie bestimmt. Kürzlich berichtete auch hack a day darüber, und bei Instructables gibt es eine Schritt-für-Schritt-Anleitung zur Herstellung des Säurebads.

Die dahinterstehende Chemie ist eher einfach und sicher schon lange bekannt, daher ist es verwunderlich, dass überhaupt noch mit anderen Substanzen geätzt wird, die man nur einmal verwenden kann.

Adam Seychell beschreibt das ganze im Detail und erklärt, welche Parameter man im Auge behalten muss und wie man sie bestimmt. Kürzlich berichtete auch hack a day darüber, und bei Instructables gibt es eine Schritt-für-Schritt-Anleitung zur Herstellung des Säurebads.

Die dahinterstehende Chemie ist eher einfach und sicher schon lange bekannt, daher ist es verwunderlich, dass überhaupt noch mit anderen Substanzen geätzt wird, die man nur einmal verwenden kann.

Mittwoch, 28. Januar 2009

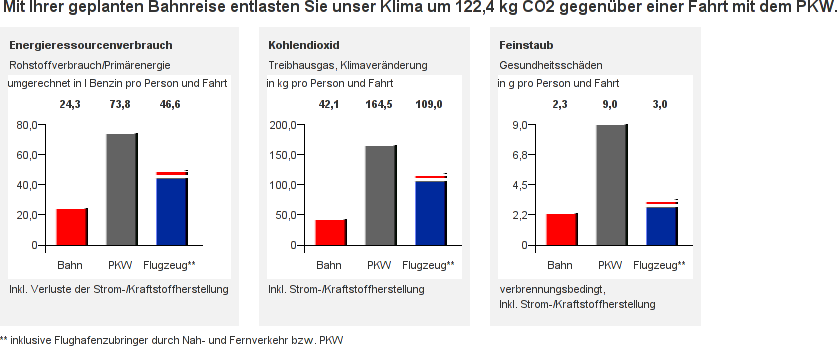

Verkehrsmittelvergleich der Bahn ist da

Neben einem hübschen Blumensymbol im Corporate Design hat die Deutsche Bahn nun den letztes Jahr getesteten Verkehrsmittelvergleich auf ihren Webseiten eingebaut. Hinter dem in trendigem (aber völlig unpassendem) CamelCase gehaltenen Namen "UmweltMobilCheck" erwartet den Benutzer wie schon vermutet eine etwas einseitige Betrachtung.

In gleich drei Diagrammen zeigt die Bahn den Energieverbrauch, Kohlendioxidausstoß und sogar die Feinstaubbelastung im Vergleich zum Auto und — wenn möglich — Flugzeug. Die Fahrzeit wird lediglich klein angezeigt. Transportmöglichkeiten, Kosten, Flexibilität und Umstiege werden ignoriert. Interessantes Detail: Das Flugzeug scheint zumindest in dem gezeigten Testfall die Nase vorn zu haben, und die Bahn macht keine Anstalten das zu verbergen.

In gleich drei Diagrammen zeigt die Bahn den Energieverbrauch, Kohlendioxidausstoß und sogar die Feinstaubbelastung im Vergleich zum Auto und — wenn möglich — Flugzeug. Die Fahrzeit wird lediglich klein angezeigt. Transportmöglichkeiten, Kosten, Flexibilität und Umstiege werden ignoriert. Interessantes Detail: Das Flugzeug scheint zumindest in dem gezeigten Testfall die Nase vorn zu haben, und die Bahn macht keine Anstalten das zu verbergen.

Dienstag, 20. Januar 2009

Frozen Cache gegen Kryoattacke - und Performance

Gegen den von mir "Kryoattacke" getauften "Cold-Boot"-Angriff gibt es Abhilfe. Das ist nichts neues, schon im ersten Beitrag zum Thema im Februar vor einem Jahr hatte ich erwähnt, dass diverse Methoden diskutiert werden.

Die beste Methode ist wohl die jetzt "Frozen Cache" genannte. Hardwareerweiterungen und Notschalter sind nicht notwendig, der Schlüssel und weitere sensible Daten werden vielmehr in einem Bereich des CPU-Caches abgelegt, dessen Inhalt man nicht in den Arbeitsspeicher zurückschreiben lässt.

Der heise-Artikel, der heute darüber berichtet klingt anfangs ein wenig, als sei dies eine Neuigkeit, neu ist aber lediglich, dass im Blog Frozen Cache ein paar unvollständige Assemblerbefehle stehen, mit denen dies auf Intel-CPUs möglich sein soll. Heise schreibt dann auch:

Den heftigen Performanceverlust, den Cache-as-RAM im Normalbetrieb des PCs mit sich bringt, halten die Hacker von Frozen Cache für akzeptabel, da man den Gefriercache nur aktivieren müsse, wenn z.B. der Rechner gesperrt wird. Logisch, denn wenn ein ungesperrter Rechner entwendet wird, ist die Verschlüsselung ohnehin nutzlos. Dennoch ist das Verfahren für Server, die ständig "gesperrt" sind und ständig Leistung bringen müssen, möglicherweise sehr problematisch.

Nebenbei: Heise verwendet das nette Wort "Kühlungsattacke".

Die beste Methode ist wohl die jetzt "Frozen Cache" genannte. Hardwareerweiterungen und Notschalter sind nicht notwendig, der Schlüssel und weitere sensible Daten werden vielmehr in einem Bereich des CPU-Caches abgelegt, dessen Inhalt man nicht in den Arbeitsspeicher zurückschreiben lässt.

Der heise-Artikel, der heute darüber berichtet klingt anfangs ein wenig, als sei dies eine Neuigkeit, neu ist aber lediglich, dass im Blog Frozen Cache ein paar unvollständige Assemblerbefehle stehen, mit denen dies auf Intel-CPUs möglich sein soll. Heise schreibt dann auch:

Neu ist diese als Cache-as-RAM bezeichnete Methode indes nicht, bereits LinuxBIOS/CoreBoot benutzen sie, um Speicherplatz zu haben, während der Speichercontroller noch initialisiert wird.

Den heftigen Performanceverlust, den Cache-as-RAM im Normalbetrieb des PCs mit sich bringt, halten die Hacker von Frozen Cache für akzeptabel, da man den Gefriercache nur aktivieren müsse, wenn z.B. der Rechner gesperrt wird. Logisch, denn wenn ein ungesperrter Rechner entwendet wird, ist die Verschlüsselung ohnehin nutzlos. Dennoch ist das Verfahren für Server, die ständig "gesperrt" sind und ständig Leistung bringen müssen, möglicherweise sehr problematisch.

Nebenbei: Heise verwendet das nette Wort "Kühlungsattacke".

Geschrieben von datenritter

um

13:10

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, festplattenverschlüsselung, forensik, hacking, kryoattacke, sicherheit, verschlüsselung

Montag, 22. Dezember 2008

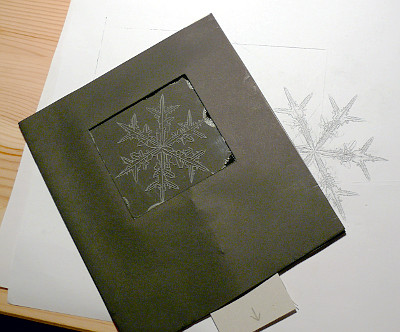

selbstgebaute Leucht-Weihnachtskarten

Ich bin einer Idee der Evil Mad Scientist Laboratories gefolgt und habe meine eigenen Leucht-Weihnachtskarten gebaut.

Die bestehen aus ein bisschen schwarzer Pappe, einer LED, einer Knopfbatterie und einer Plexiglasscheibe, in die man mit einem Teppichmesser eine Zeichnung ritzt — z.B. eine Schneeflocke oder einen Tannenbaum. Und sehr, sehr viel Klebstoff.

Lötarbeiten sind nicht erforderlich, da die Batterie sich zwischen den Beinchen der LED einklemmen lässt.

Als Knopfzelle muss man nicht unbedingt eine CR2032 nehmen, eine CR2540 ist wahrscheinlich genausoumweltschädlich haltbar. Wichtig ist nur die Spannung von 3V, mit der sich LEDs direkt betreiben lassen. Da LEDs im Vergleich zu den üblichen Kleinstgeräten viel Strom aus Knopfzellen ziehen, habe ich den Kontakt mit einer ausziehbaren Lasche unterbrochen. Auf das lichtdichte Klebeband habe ich verzichtet, ich würde es aber empfehlen. Auf dem Bild unten sieht man einen Lichtkegel an der rückseitigen Pappe, dieser ist eigentlich nur durch den Einsatz des Klebebands zu vermeiden. Ebenso empfiehlt es sich, 3mm-LEDs zu verwenden. Die 5mm dicken beulen die Karten zu sehr aus.

Die bestehen aus ein bisschen schwarzer Pappe, einer LED, einer Knopfbatterie und einer Plexiglasscheibe, in die man mit einem Teppichmesser eine Zeichnung ritzt — z.B. eine Schneeflocke oder einen Tannenbaum. Und sehr, sehr viel Klebstoff.

Lötarbeiten sind nicht erforderlich, da die Batterie sich zwischen den Beinchen der LED einklemmen lässt.

Als Knopfzelle muss man nicht unbedingt eine CR2032 nehmen, eine CR2540 ist wahrscheinlich genauso

Im Dunkeln kommt der Effekt natürlich am besten zur Geltung.

Geschrieben von datenritter

um

02:42

| Noch keine Kommentare

| 1 Trackback

Tags für diesen Artikel: kunst

Mittwoch, 17. Dezember 2008

"Computer Bild" oder "Computer Blöd"?

Schon einiger Zeit plagt ein gravierender Fehler Nutzer des Microsoft Internet Explorers, der sich allein durch Öffnen einer manipulierten Webseite mit einem Virus infiziert. Bereits seit Oktober soll der Schädling umgehen.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Ein Exploit (englisch to exploit - ausnutzen) ist eine Software oder eine Sequenz von Befehlen, die spezifische Schwächen beziehungsweise Fehlfunktionen eines anderen Computerprogramms zur Erlangung von Privilegien (...) ausnutzt.

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Ein Exploit, das vor dem oder am selben Tag erscheint, an dem die Sicherheitslücke (Neudeutsch Zero-Day-Lücke) allgemein bekannt wird, nennt man Zero-Day-Exploit (0-Day-Exploit, 0day). Die Gefährlichkeit dieser Exploits rührt daher, dass zu diesem Zeitpunkt kaum ein Hersteller bzw. Entwickler in der Lage ist, die Sicherheitslücke sinnvoll und umfassend mittels eines Patches zu schließen.

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Ein Computerschädling namens „Zero Day“ bedroht derzeit PCs. Im Moment seien allerdings nur Rechner in China betroffen, die mit dem Browser „Internet Explorer“ (IE) ausgestattet sind.

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Derzeit sieht es auch so aus, als würden hauptsächlich gehackte chinesische Webseiten den Exploit enthalten. Auf einem (...) Testsystem (...) startete der Zero-Day-Exploit ein Programm namens ko[1].exe, das sofort Kontakt mit einem chinesischen Server aufnahm und begann, Rootkit-Komponenten nachzuladen.

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Schon doof, wenn man sich dümmer macht, als man sowieso schon ist...

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Dienstag, 16. Dezember 2008

allgemeine Schutzverletzung im ICE

Die Bahn ist ein Großkonzern, also bezieht sie auch ihre Betriebssysteme von Großkonzernen. Und da auch die Fahrkartenautomaten mit Windows laufen, glaube ich die folgende Geschichte ungeprüft:

Amen.

Zur Zeit sitze ich im ICE 26 (...) und es geht nicht weiter weil — und jetzt haltet Euch fest — der Zug wegen einer Allgemeinen Schutzverletzung resettet werden muß. Das Hochfahren des Zuges dauert eine halbe Stunde. Ich fahre nie wieder Bahn. Lieber Gott, mach daß das nicht wahr ist und der ICE nicht mit Windows als Betriebssystem fährt (...)

Amen.

Geschrieben von datenritter

um

21:26

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: dummfug, microsoftprodukte

Linux-Netbooks werden oft zurückgegeben

MSIs oberster Verkäufer Andy Tung erklärt in einem Interview:

Das Netbook MSI Wind kommt mit einem SuSe-Linux. Mit Kubuntu oder Debian wären die Zahlen vielleicht anders, aber das ist Spekulation. Oder Wunschdenken. Oder beides.

An der Benutzerfreundlichkeit liegt es jedenfalls nicht. Immer wieder trifft man auf Zeitgenossen, die behaupten, Windows sei "Standard" und Linux sei "nicht benutzerfreundlich genug". Beides ist falsch. Offensichtlich muss noch mehr für die Bildung der Menschheit getan werden. Dann würden sie vielleicht die Vorzüge eines Systems erkennen, das sie nicht einengt, das ehrlich zu ihnen ist und alle Informationen hergibt, die man benötigen könnte, das ihnen die Kontrolle über ihre Hardware nicht nimmt, und das ihnen nicht zuletzt die Wahl lässt, mit welcher Oberfläche sie arbeiten möchten.

Und das selbstverständlich auch einfach zu bedienen ist — außer natürlich, man redet sich ein, einfach sei das, was man gewohnt ist. (Es ist lediglich einfach bei Gewohntem zu bleiben.)

Tung sagt daher auch ganz richtig: Linux ist nicht, woran die Menschen gewöhnt sind.

Aus Sicht eines professionellen Anwenders ist das erstaunlich, denn ein KDE zum Beispiel ist genauso zu bedienen wie die Windows-Oberfläche. Aber es sind die vielen kleinen Details, von denen Menschen sich verwirren lassen, weil ihnen das abstrakte Basiswissen nicht vermittelt wurde.

Sie wurden an Windows herangeführt, wie Wanderer, denen man einen einzigen Weg erklärt hat, nicht aber, dass es viele Wege gibt, die alle in einer Landkarte beschrieben stehen. Und so treten sie täglich den selben eintönigen Marsch an, während sie sich einreden, sie würden "einfach nur arbeiten".

Our internal research has shown that the return of netbooks is higher than regular notebooks, but the main cause of that is Linux. People would love to pay $299 or $399 but they don’t know what they get until they open the box. They start playing around with Linux and start realizing that it’s not what they are used to. They don’t want to spend time to learn it so they bring it back to the store. The return rate is at least four times higher for Linux netbooks than Windows XP netbooks.

Das Netbook MSI Wind kommt mit einem SuSe-Linux. Mit Kubuntu oder Debian wären die Zahlen vielleicht anders, aber das ist Spekulation. Oder Wunschdenken. Oder beides.

An der Benutzerfreundlichkeit liegt es jedenfalls nicht. Immer wieder trifft man auf Zeitgenossen, die behaupten, Windows sei "Standard" und Linux sei "nicht benutzerfreundlich genug". Beides ist falsch. Offensichtlich muss noch mehr für die Bildung der Menschheit getan werden. Dann würden sie vielleicht die Vorzüge eines Systems erkennen, das sie nicht einengt, das ehrlich zu ihnen ist und alle Informationen hergibt, die man benötigen könnte, das ihnen die Kontrolle über ihre Hardware nicht nimmt, und das ihnen nicht zuletzt die Wahl lässt, mit welcher Oberfläche sie arbeiten möchten.

Und das selbstverständlich auch einfach zu bedienen ist — außer natürlich, man redet sich ein, einfach sei das, was man gewohnt ist. (Es ist lediglich einfach bei Gewohntem zu bleiben.)

Tung sagt daher auch ganz richtig: Linux ist nicht, woran die Menschen gewöhnt sind.

Aus Sicht eines professionellen Anwenders ist das erstaunlich, denn ein KDE zum Beispiel ist genauso zu bedienen wie die Windows-Oberfläche. Aber es sind die vielen kleinen Details, von denen Menschen sich verwirren lassen, weil ihnen das abstrakte Basiswissen nicht vermittelt wurde.

Sie wurden an Windows herangeführt, wie Wanderer, denen man einen einzigen Weg erklärt hat, nicht aber, dass es viele Wege gibt, die alle in einer Landkarte beschrieben stehen. Und so treten sie täglich den selben eintönigen Marsch an, während sie sich einreden, sie würden "einfach nur arbeiten".

Geschrieben von datenritter

in Geschreibsel

um

19:26

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: linux, microsoftprodukte

Mittwoch, 10. Dezember 2008

"No software is free and spreading that misconception is harmful"

Hier gibt es die E-Mail einer amerikanischen Lehrerin, die so gar nichts verstanden hat über Linux, Microsoft und den ganzen Rest. Auch wenn die Mail und die Antwort darauf amerikanisch überemotionalisiert sind, sind sie beide absolut lesenswert. Der Blogger trifft mit seiner Antwort zumindest den Ton, der der E-Mail der Lehrerin angemessen ist.

Denn in ihrem Wahn glaubt sie, dass es keine kostenlose Software geben könne:

Sie hat sich von der freien Welt abgewandt:

Und behauptet sogar, dass Linux gar Kinder behindern würde:

Damit nicht genug, sie glaubt an die Gutmütigkeit Microsofts:

Wow. Was ist nur geschehen, dass diese arme Frau derart radikalisiert wurde? Hat man sie gezwungen, Emacs zu benutzen oder in LISP zu programmieren? Wurde sie von einem religösen Verführer einer Sekte, einem "Rattenfänger", brutal indoktriniert und "umgedreht", um als menschliche Waffe gegen ihre eigene freiheitliche Kultur missbraucht werden zu können? Und wie wird die amerikanische Öffentlichkeit mit diesem dreisten Anschlag auf das Gemeinwesen umgehen? Ist die Sekte der Microsoft-Jünger, die mit einem Drogencocktail aus bunten Bildern und vorgetäuschter Benutzerfreundlichkeit abhängig gemacht wurden, und die nun um jedes noch so kleine Feature betteln, vielleicht größer und gefährlicher als angenommen? Droht die Gefahr euch in Europa? Die Innenminister sollten handeln!

Denn in ihrem Wahn glaubt sie, dass es keine kostenlose Software geben könne:

No software is free and spreading that misconception is harmful.

Sie hat sich von der freien Welt abgewandt:

I along with many others tried Linux during college and I assure you, the claims you make are grossly over-stated and hinge on falsehoods.

Und behauptet sogar, dass Linux gar Kinder behindern würde:

I admire your attempts in getting computers in the hands of disadvantaged people but putting linux on these machines is holding our kids back.

Damit nicht genug, sie glaubt an die Gutmütigkeit Microsofts:

I am sure if you contacted Microsoft, they would be more than happy to supply you with copies of an older verison [sic] of Windows

Wow. Was ist nur geschehen, dass diese arme Frau derart radikalisiert wurde? Hat man sie gezwungen, Emacs zu benutzen oder in LISP zu programmieren? Wurde sie von einem religösen Verführer einer Sekte, einem "Rattenfänger", brutal indoktriniert und "umgedreht", um als menschliche Waffe gegen ihre eigene freiheitliche Kultur missbraucht werden zu können? Und wie wird die amerikanische Öffentlichkeit mit diesem dreisten Anschlag auf das Gemeinwesen umgehen? Ist die Sekte der Microsoft-Jünger, die mit einem Drogencocktail aus bunten Bildern und vorgetäuschter Benutzerfreundlichkeit abhängig gemacht wurden, und die nun um jedes noch so kleine Feature betteln, vielleicht größer und gefährlicher als angenommen? Droht die Gefahr euch in Europa? Die Innenminister sollten handeln!

kultusminister-kompatible Browser

Die meisten Menschen verstehen: Nicht der Website-Betreiber bestimmt, welchen Browser man zu benutzen hat, sondern die Webseite hat für alle (standardkonformen) Browser geschieben zu sein.

Die Kultusminister der Länder scheinen da anderer Meinung zu sein:

Gefunden bei fefe.

Die Kultusminister der Länder scheinen da anderer Meinung zu sein:

Screenshot von http://www.kmk.org

Gefunden bei fefe.

« vorherige Seite

(Seite 12 von 28, insgesamt 278 Einträge)

nächste Seite »