Ich bin angenehm überrascht. Die pidder-Macher sind auf meine Kritik eingegangen, und das mit geradezu historischer Offenheit und, hey, sogar humorvoll. Zu lesen unter https://www.pidder.com/blog/2010/01/eine-stellungnahme/

Ein paar Zitate und Anmerkungen...

"coole Reaktion der pidder-Betreiber" ... »

Freitag, 15. Januar 2010

coole Reaktion der pidder-Betreiber

Samstag, 9. Januar 2010

Zweifel an pidder

pidder ist ein neuer Datenaustausch- und Single-Sign-On-Service, der sich als Gewinn für die Sicherheit anpreist. Es kommt sicher nicht überraschend, dass ich das etwas anders sehe...

"Zweifel an pidder" vollständig lesen »

Geschrieben von datenritter

um

23:59

| Noch keine Kommentare

| 2 Trackbacks

Tags für diesen Artikel: bruce schneier, datenschutz, internet, sicherheit, verbraucher, verschlüsselung

PS/2-Keyboards über Masseleitung abhörbar (alt)

Leider völlig an mir vorbeigegangen und deshalb nur der Vollständigkeit halber erwähnt ist diese Meldung vom Juli 2009:

Autsch.

Eingaben auf PS/2-Keyboards können offenbar über Steckdosen ausspioniert werden. Auf der Black Hat-Sicherheitskonferenz haben zwei italienische Sicherheitsexperten nun einen PS/2 Protocol Keyboard Sniffer vorgestellt, wie heise berichtet. Demnach kann anhand der Masseleitung im Stromnetz nachvollzogen werden, welche Tasten angeschlagen wurden.

Autsch.

Mittwoch, 29. April 2009

das WLAN der Schurken

Die Annahme, ein Angreifer käme immer von außen, ist bekanntlich falsch. Ebenso wenig taugt der innere Angreifer als Ausrede für Unternehmen mit schlechten Sicherheitsvorkehrungen.

Doch die Begriffe "innen" und "außen" verlieren im Zeitalter der Funknetze ihre Wirkung. Ein im Schrank oder unter dem Schreibtisch versteckter WLAN-Access-Point gewährt dem Angreifer "draußen" (vor der Tür) vielleicht Zugriff auf das interne Netz.

Sherri von philosecurity schreibt darüber, wie solche Access-Points funktechnisch verborgen sein können:

1. Sie funken auf Kanal 14:

Kanal 14 zu nutzen ist nur in Japan legal. Natürlich sollte ein Sniffer alle 14 Kanäle abhören, um den Feindsender im eigenen Lager aufzuspüren.

2. 802.11n ohne Abwärtskompatibilität:

Das ist eigentlich der selbe Trick wie 1. Es sollte kein Problem sein, einen Sniffer auch auf 802.11n lauschen zu lassen, doch bis die Spezifikation steht und verbreitet ist, sind 802.11n-Access-Points eine gute Wette für den Fiesling von heute.

3. Bluetooth mit hoher Reichweite statt WLAN:

4. Wireless Knocking:

Wireless Knocking ist eine Abwandlung des Portknockings. Und es gibt bereits ein Programm dafür: "WKnock" heißt es und ist für OpenWrt verfügbar. Es dient dazu, den eigenen Access-Point vor Angreifern zu verstecken, doch wie jedes "Hackertool" kann es mit guten und bösen Absichten benutzt werden. Wer Angreifer und wer Verteidiger ist, ist keine Frage der Software.

Doch die Begriffe "innen" und "außen" verlieren im Zeitalter der Funknetze ihre Wirkung. Ein im Schrank oder unter dem Schreibtisch versteckter WLAN-Access-Point gewährt dem Angreifer "draußen" (vor der Tür) vielleicht Zugriff auf das interne Netz.

Sherri von philosecurity schreibt darüber, wie solche Access-Points funktechnisch verborgen sein können:

1. Sie funken auf Kanal 14:

If an attacker were to configure an AP to illegally transmit on Channel 14 and export data at 2.484 GHz, security teams monitoring US channels would probably never detect it.

Kanal 14 zu nutzen ist nur in Japan legal. Natürlich sollte ein Sniffer alle 14 Kanäle abhören, um den Feindsender im eigenen Lager aufzuspüren.

2. 802.11n ohne Abwärtskompatibilität:

[The] “Green Field” or “high-throughput only” mode [...] takes full advantage of the enhanced throughput but is not visible to 802.11a/b/g devices. Older devices will see GF-mode traffic only as noise.

Das ist eigentlich der selbe Trick wie 1. Es sollte kein Problem sein, einen Sniffer auch auf 802.11n lauschen zu lassen, doch bis die Spezifikation steht und verbreitet ist, sind 802.11n-Access-Points eine gute Wette für den Fiesling von heute.

3. Bluetooth mit hoher Reichweite statt WLAN:

Even if you’re using a spectrum analyzer like WiSpy, you may not notice it. Bluetooth uses Frequency Hopping Spread Spectrum, and hops 1600 times a second throughout the 2.402-2.480GHz band. Because it’s spread out across the spectrum, it can be hard to notice and easily mistaken for noise by the untrained eye. Most Wireless IDS systems and security teams simply don’t look for it (yet).

4. Wireless Knocking:

With wireless knocking, a rogue AP sits on the network in monitor mode, listening for probe requests. When the rogue AP receives a packet (or sequence of packets) with the preconfigured SSID, it awakens and switches to master mode.

Wireless Knocking ist eine Abwandlung des Portknockings. Und es gibt bereits ein Programm dafür: "WKnock" heißt es und ist für OpenWrt verfügbar. Es dient dazu, den eigenen Access-Point vor Angreifern zu verstecken, doch wie jedes "Hackertool" kann es mit guten und bösen Absichten benutzt werden. Wer Angreifer und wer Verteidiger ist, ist keine Frage der Software.

Dienstag, 28. April 2009

10 Schritte zum erscheckendsten Cyberwar-Artikel aller Zeiten

Das Magazin Foreign Policy hat eine wunderbare "Anleitung", wie man den "erschreckendsten Cyberwar-Artikel aller Zeiten" schreibt.

Die Tipps sind vielfältig und mit Links zu entsprechenden Beispielen hinterlegt:

Nicht den Estland-Vorfall vergessen:

Und China muss natürlich erwähnt werden, wird erklärt. Ganz wichtig auch die Sache mit den Experten:

Das kennen wir ja zur Genüge.

(Wäre das nicht eigentlich ganz gut so?)

Die Tipps sind vielfältig und mit Links zu entsprechenden Beispielen hinterlegt:

It pays to cannibalize on some recent tragic event from the real world; adding "cyber" to its name would usually trigger all the right associations. Studies show that references to "digital Pearl Harbor","cyber-Katrina", and "electronic 9/11" are most effective, particularly for stories involving electricity grids or dams. Never make any explicit attempts to explain the bizarre choice of your title– you need to leave enough ambiguity out there for your readers to "connect the dots" themselves.

Nicht den Estland-Vorfall vergessen:

Begin the story in Estonia, with a reference to its 2007 attacks; make sure to play up the “E-stonia” tune and how the entire country was under online siege for a month (never mention that rioting in the Estonian streets was much more devastating and that the actual online siege lasted for twenty minutes at best).

Und China muss natürlich erwähnt werden, wird erklärt. Ganz wichtig auch die Sache mit den Experten:

5. Find and quote industry experts with the biggest possible conflicts of interest – preferably those who make their living thanks to the public paranoia about cybersecurity. Make sure you give them enough space to quote their latest anti-virus solutions and consulting services.

Das kennen wir ja zur Genüge.

I bet half of your readers would never want to use a computer again.

(Wäre das nicht eigentlich ganz gut so?)

Montag, 6. April 2009

die Tödlichkeit des Föhns in der Badewanne

In diesem Beitrag hatte ich noch behauptet, dass man nicht unbedingt stürbe, wenn man sich Badewanne oder Swimmingpool mit einem Elektrogerät teilt. Hier nochmal das Bild dazu:

Nun wurde vor kurzem von einem Stromunfall berichtet, bei dem zwei Kleinkinder, denen ein Föhn* in die Badewanne geraten war, umkamen. Klugscheißerisch erklärte "Planetopia", wie wichtig FI-Schalter im Badezimmer sind. Nun ja. Jedenfalls gibt es offenbar doch ein Problem.

(* Zur Schreibweise — Fön vs. Föhn — lese man in der Wikipedia.)

Der technisch veranlagte Mensch hat ja etwas gegen Großstadtlegenden und sitzt oft genug dem Irrtum auf, das einigermaßen gut leitende Badewasser würde verhindern, dass tödlicher Strom durch den menschlichen Körper fließt. Die einfache Rechnung "Strom + Wasser = Gefahr" macht er schon lange nicht mehr, wissend, dass entgegen allgemeinem Irrglauben Fliesen auch dann noch gut isolieren, wenn man mit nassen Füßen darauf steht, und dass es normalerweise auch keine blauen Blitze gibt, wenn irgendwo Strom fließt.

Doch überlegen wir mal genauer: Der Föhn sei ein Schutzklasse-II-Gerät, also eines, das nur zwei Kontakte, für den stromführenden Außenleiter- und den Neutrallleiter, hat, aber keinen Schutzleiter. Ein ganz normaler Föhn eben. In seinem Inneren sind Heizdrähte, die die durchgeblasene Luft erhitzen.

Fällt dieser Föhn nun in die Badewanne, so nimmt der Strom bekanntlich den "Weg des geringsten Widerstandes." Preisfrage: Wenn man einen kleinen und einen großen Widerstand parallel schaltet, welchen Weg nimmt dann der Strom?

Weil der Strom sich teilen kann, ist der Weg des geringsten Widerstandes der durch beide Widerstände gleichzeitig.

Wir haben jetzt also Heizdrähte, Wasser und einen menschlichen Körper gewissermaßen parallel geschaltet. (Eigentlich müsste man jetzt darüber nachdenken, wie die Feldlinien durch das Wasser laufen, aber eine einfache Parallelschaltung reicht für die Vorstellung völlig aus.) Wie sich der Strom aufteilt, lässt sich nur schwer sagen:

• Die Heizdrähte bleiben intakt, sie werden durch das Badewasser sogar gekühlt, durch sie fließt in etwa der gleiche Strom wie zuvor auch.

• Der Widerstand des Badewassers ist, sagen wir mal: auf jeden Fall klein genug.

• Und der des menschlichen Körpers ist sehr viel geringer als viele Menschen glauben. Der hohe Hautwiderstand bewahrt uns normalerweise vor allerlei Übel, deswegen haben wir ein schlechtes Gefühl für diese Gefahr. Unser Blut ist aber sehr leitfähig, und der Hautwiderstand ist ja durch das Badewasser ausgeschaltet. Man könnte im doppelten Sinne von einem "perfekten Körperschluss" sprechen.

Und die Badewanne? Nun, die ist durch die Emaille-Schicht isoliert. Lediglich am Abfluss könnte Strom abfließen, und zwar in die Erde. Mit verschiedenen Erdungssystemen und der Funktion von Schutzschaltern werde ich mich hier nicht beschäftigen. Ich nehme einfach an, es sei kein FI-Schutzschalter vorhanden. Allerdings ist die Badewanne nicht völlig irrelevant: Ein Mitglied des Forums diesteckdose meint nach einem Experiment mit der heimischen Wanne, dass die isolierte Metallwanne ein großer Kondensator ist, und damit für Wechselstrom durchlässig. Das klingt plausibel, ist aber erstmal zu schwer zu berechnen.

Wie dem auch sei — es ist klar, dass Strom durch den Körper eines Badenden fließen kann, und dieser Strom ist in vielen Fällen tödlich! Schützen kann nur ein FI-Schalter, außerdem sollte der Badewannenabfluss mit dem Schutzleiter verbunden sein!

Bei YouTube findet sich eine Aufzeichnung aus der Sendung "Clever!" mit dem Titel "Fön in der Wanne", in dem man sehen kann, wie ein Föhn unter Wasser weiter blubbert. Und hier gibt es ein paar Messergebnisse aus einem aufwändigen Experiment.

Wie das Bild oben zustande gekommen ist, ist somit nicht mehr ganz einfach zu durchschauen. Peter hat einen Faradayschen Helm auf, der den Blitz der Teslaspule direkt in das Poolwasser leitet. Das wiederum hat einen hohen Salzgehalt und leitet den Strom direkt zur Erde ab. Seinen Ausführungen würde ich aber nicht mehr blind vertrauen:

Da das Gerücht umgeht, dass die Ermittler bei durch Elektrogeräte in der Badewanne umgekommenen Opfern erstmal eher nicht von einem "Unfall" ausgehen (vermutlich weil diese Methode, jemanden aus der Welt zu schaffen, zu beliebt ist), könnte man also auf die Idee kommen, statt des Schaumbads ein paar Hände Badesalz einzurühren — als unauffällige Lebensversicherung, während die böse Schwiegermutter im Haus ist.

Bild von tesladownunder.com unter CC BY-NC-SA-Lizenz 2.5

Nun wurde vor kurzem von einem Stromunfall berichtet, bei dem zwei Kleinkinder, denen ein Föhn* in die Badewanne geraten war, umkamen. Klugscheißerisch erklärte "Planetopia", wie wichtig FI-Schalter im Badezimmer sind. Nun ja. Jedenfalls gibt es offenbar doch ein Problem.

(* Zur Schreibweise — Fön vs. Föhn — lese man in der Wikipedia.)

Der technisch veranlagte Mensch hat ja etwas gegen Großstadtlegenden und sitzt oft genug dem Irrtum auf, das einigermaßen gut leitende Badewasser würde verhindern, dass tödlicher Strom durch den menschlichen Körper fließt. Die einfache Rechnung "Strom + Wasser = Gefahr" macht er schon lange nicht mehr, wissend, dass entgegen allgemeinem Irrglauben Fliesen auch dann noch gut isolieren, wenn man mit nassen Füßen darauf steht, und dass es normalerweise auch keine blauen Blitze gibt, wenn irgendwo Strom fließt.

Doch überlegen wir mal genauer: Der Föhn sei ein Schutzklasse-II-Gerät, also eines, das nur zwei Kontakte, für den stromführenden Außenleiter- und den Neutrallleiter, hat, aber keinen Schutzleiter. Ein ganz normaler Föhn eben. In seinem Inneren sind Heizdrähte, die die durchgeblasene Luft erhitzen.

Fällt dieser Föhn nun in die Badewanne, so nimmt der Strom bekanntlich den "Weg des geringsten Widerstandes." Preisfrage: Wenn man einen kleinen und einen großen Widerstand parallel schaltet, welchen Weg nimmt dann der Strom?

Weil der Strom sich teilen kann, ist der Weg des geringsten Widerstandes der durch beide Widerstände gleichzeitig.

Wir haben jetzt also Heizdrähte, Wasser und einen menschlichen Körper gewissermaßen parallel geschaltet. (Eigentlich müsste man jetzt darüber nachdenken, wie die Feldlinien durch das Wasser laufen, aber eine einfache Parallelschaltung reicht für die Vorstellung völlig aus.) Wie sich der Strom aufteilt, lässt sich nur schwer sagen:

• Die Heizdrähte bleiben intakt, sie werden durch das Badewasser sogar gekühlt, durch sie fließt in etwa der gleiche Strom wie zuvor auch.

• Der Widerstand des Badewassers ist, sagen wir mal: auf jeden Fall klein genug.

• Und der des menschlichen Körpers ist sehr viel geringer als viele Menschen glauben. Der hohe Hautwiderstand bewahrt uns normalerweise vor allerlei Übel, deswegen haben wir ein schlechtes Gefühl für diese Gefahr. Unser Blut ist aber sehr leitfähig, und der Hautwiderstand ist ja durch das Badewasser ausgeschaltet. Man könnte im doppelten Sinne von einem "perfekten Körperschluss" sprechen.

Und die Badewanne? Nun, die ist durch die Emaille-Schicht isoliert. Lediglich am Abfluss könnte Strom abfließen, und zwar in die Erde. Mit verschiedenen Erdungssystemen und der Funktion von Schutzschaltern werde ich mich hier nicht beschäftigen. Ich nehme einfach an, es sei kein FI-Schutzschalter vorhanden. Allerdings ist die Badewanne nicht völlig irrelevant: Ein Mitglied des Forums diesteckdose meint nach einem Experiment mit der heimischen Wanne, dass die isolierte Metallwanne ein großer Kondensator ist, und damit für Wechselstrom durchlässig. Das klingt plausibel, ist aber erstmal zu schwer zu berechnen.

Wie dem auch sei — es ist klar, dass Strom durch den Körper eines Badenden fließen kann, und dieser Strom ist in vielen Fällen tödlich! Schützen kann nur ein FI-Schalter, außerdem sollte der Badewannenabfluss mit dem Schutzleiter verbunden sein!

Bei YouTube findet sich eine Aufzeichnung aus der Sendung "Clever!" mit dem Titel "Fön in der Wanne", in dem man sehen kann, wie ein Föhn unter Wasser weiter blubbert. Und hier gibt es ein paar Messergebnisse aus einem aufwändigen Experiment.

Wie das Bild oben zustande gekommen ist, ist somit nicht mehr ganz einfach zu durchschauen. Peter hat einen Faradayschen Helm auf, der den Blitz der Teslaspule direkt in das Poolwasser leitet. Das wiederum hat einen hohen Salzgehalt und leitet den Strom direkt zur Erde ab. Seinen Ausführungen würde ich aber nicht mehr blind vertrauen:

Taken in our backyard pool. The salt water pool is very conductive like a big ground so there is absolutely no sensation. People associate water and electricity with danger. Like dropping the hairdryer in the bathtub. But the danger only occurs if the water forms a path to you then ground ie if you touch the taps, bath drain or wet grounded floor.

Da das Gerücht umgeht, dass die Ermittler bei durch Elektrogeräte in der Badewanne umgekommenen Opfern erstmal eher nicht von einem "Unfall" ausgehen (vermutlich weil diese Methode, jemanden aus der Welt zu schaffen, zu beliebt ist), könnte man also auf die Idee kommen, statt des Schaumbads ein paar Hände Badesalz einzurühren — als unauffällige Lebensversicherung, während die böse Schwiegermutter im Haus ist.

Samstag, 28. Februar 2009

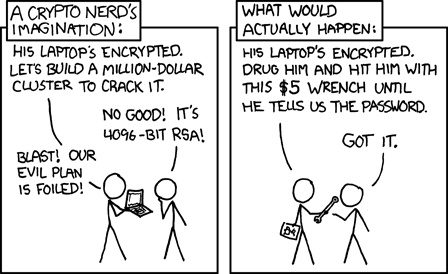

Sicherheit und Schraubenschlüssel - Eine Frage des Standpunkts?

Randall Munroe bringt es mal wieder auf den Punkt:

Leider wird diese Betrachtung von Risiken oft falsch und dann als Fatalismus verstanden. "Man kann sowieso" ist eine Ausrede, die der um Sicherheit besorgte gerne von Betriebswirten und solchen, die es werden wollen, hört. Dabei wird nicht das Risiko durch eine bestimmte Gefahr mit den Kosten für die Sicherheitsmaßnahmen verglichen, wie es eigentlich korrekt wäre, sondern die Maßnnahme einfach kleingeredet.

In den meisten Fällen ist es aber so, dass die beiden verglichenen Bedrohungen voneinander unabhängig sind. Wird zum Beispiel argumentiert, dass es nichts bringt, den Hauptserver besser vor Hackerangriffen zu schützen, weil ja "sowieso" jeder "einbrechen und ihn stehlen" könnte, so ist das schlichtweg ein Fangschluss. Ein russischer Cracker wird sich nach einem gescheiterten Angriff wohl kaum "sowieso" mit dem LKW aufmachen, um den Server zu stehlen. Das Gesamtrisiko wird durch die diskutierten Maßnahmen also real verkleinert.

Etwas anderes wäre es, wenn zum Beispiel eine Verschlüsselung dort eingesetzt würde, wo die selben Datenpakete (sowieso) auch unverschlüsselt über die selbe (potentiell abgehörte) Leitung gehen. Hier wird die Sicherheit real nicht vergrößert. Solche Fälle sind selten und ziemlich nah an unmöglich.

Woran der Comic erinnert, ist trotzdem nicht völlig unerheblich, nur eben ein anderes Thema: Mit zunehmendem Wert einer Information wird die Bedrohung durch Bestechung, Erpressung und nicht zuletzt Schraubenschlüsseleinsätze größer.

Update 2009-03-08: Es gibt tatsächlich einen Fachausdruck für diese Methode. Man spricht allerdings nicht von Schraubenschlüsseln, sondern euphemistisch von "Rubber-hose cryptanalysis", also Gummischlauch-Kryptanalyse.

Leider wird diese Betrachtung von Risiken oft falsch und dann als Fatalismus verstanden. "Man kann sowieso" ist eine Ausrede, die der um Sicherheit besorgte gerne von Betriebswirten und solchen, die es werden wollen, hört. Dabei wird nicht das Risiko durch eine bestimmte Gefahr mit den Kosten für die Sicherheitsmaßnahmen verglichen, wie es eigentlich korrekt wäre, sondern die Maßnnahme einfach kleingeredet.

In den meisten Fällen ist es aber so, dass die beiden verglichenen Bedrohungen voneinander unabhängig sind. Wird zum Beispiel argumentiert, dass es nichts bringt, den Hauptserver besser vor Hackerangriffen zu schützen, weil ja "sowieso" jeder "einbrechen und ihn stehlen" könnte, so ist das schlichtweg ein Fangschluss. Ein russischer Cracker wird sich nach einem gescheiterten Angriff wohl kaum "sowieso" mit dem LKW aufmachen, um den Server zu stehlen. Das Gesamtrisiko wird durch die diskutierten Maßnahmen also real verkleinert.

Etwas anderes wäre es, wenn zum Beispiel eine Verschlüsselung dort eingesetzt würde, wo die selben Datenpakete (sowieso) auch unverschlüsselt über die selbe (potentiell abgehörte) Leitung gehen. Hier wird die Sicherheit real nicht vergrößert. Solche Fälle sind selten und ziemlich nah an unmöglich.

Woran der Comic erinnert, ist trotzdem nicht völlig unerheblich, nur eben ein anderes Thema: Mit zunehmendem Wert einer Information wird die Bedrohung durch Bestechung, Erpressung und nicht zuletzt Schraubenschlüsseleinsätze größer.

Update 2009-03-08: Es gibt tatsächlich einen Fachausdruck für diese Methode. Man spricht allerdings nicht von Schraubenschlüsseln, sondern euphemistisch von "Rubber-hose cryptanalysis", also Gummischlauch-Kryptanalyse.

Samstag, 31. Januar 2009

Internet-Explorer-User von Adware-Autor bloßgestellt

Philosecurity hat einen Adware-Autoren interviewt, doch erst Bruce Schneier fällt der wesentliche Teil auf. Und mir erst jetzt der Knaller im ersten Absatz:

Ich übersetze mal sinngemäß: "Adware wird meistens für den Internet Explorer geschrieben, weil dessen Benutzer offensichtlich in der Überzahl sind. Außerdem haben die eher weniger Grips. Wer den Internet Explorer benutzt, dem sind die Sicherheitslücken entweder egal oder gar nicht bewusst."

Das ist ein vernichtendes Urteil von jemandem, der es wissen muss.

Yes. I should probably first speak about how adware works. Most adware targets Internet Explorer (IE) users because obviously they’re the biggest share of the market. In addition, they tend to be the less-savvy chunk of the market. If you’re using IE, then either you don’t care or you don’t know about all the vulnerabilities that IE has.

Ich übersetze mal sinngemäß: "Adware wird meistens für den Internet Explorer geschrieben, weil dessen Benutzer offensichtlich in der Überzahl sind. Außerdem haben die eher weniger Grips. Wer den Internet Explorer benutzt, dem sind die Sicherheitslücken entweder egal oder gar nicht bewusst."

Das ist ein vernichtendes Urteil von jemandem, der es wissen muss.

Dienstag, 20. Januar 2009

Frozen Cache gegen Kryoattacke - und Performance

Gegen den von mir "Kryoattacke" getauften "Cold-Boot"-Angriff gibt es Abhilfe. Das ist nichts neues, schon im ersten Beitrag zum Thema im Februar vor einem Jahr hatte ich erwähnt, dass diverse Methoden diskutiert werden.

Die beste Methode ist wohl die jetzt "Frozen Cache" genannte. Hardwareerweiterungen und Notschalter sind nicht notwendig, der Schlüssel und weitere sensible Daten werden vielmehr in einem Bereich des CPU-Caches abgelegt, dessen Inhalt man nicht in den Arbeitsspeicher zurückschreiben lässt.

Der heise-Artikel, der heute darüber berichtet klingt anfangs ein wenig, als sei dies eine Neuigkeit, neu ist aber lediglich, dass im Blog Frozen Cache ein paar unvollständige Assemblerbefehle stehen, mit denen dies auf Intel-CPUs möglich sein soll. Heise schreibt dann auch:

Den heftigen Performanceverlust, den Cache-as-RAM im Normalbetrieb des PCs mit sich bringt, halten die Hacker von Frozen Cache für akzeptabel, da man den Gefriercache nur aktivieren müsse, wenn z.B. der Rechner gesperrt wird. Logisch, denn wenn ein ungesperrter Rechner entwendet wird, ist die Verschlüsselung ohnehin nutzlos. Dennoch ist das Verfahren für Server, die ständig "gesperrt" sind und ständig Leistung bringen müssen, möglicherweise sehr problematisch.

Nebenbei: Heise verwendet das nette Wort "Kühlungsattacke".

Die beste Methode ist wohl die jetzt "Frozen Cache" genannte. Hardwareerweiterungen und Notschalter sind nicht notwendig, der Schlüssel und weitere sensible Daten werden vielmehr in einem Bereich des CPU-Caches abgelegt, dessen Inhalt man nicht in den Arbeitsspeicher zurückschreiben lässt.

Der heise-Artikel, der heute darüber berichtet klingt anfangs ein wenig, als sei dies eine Neuigkeit, neu ist aber lediglich, dass im Blog Frozen Cache ein paar unvollständige Assemblerbefehle stehen, mit denen dies auf Intel-CPUs möglich sein soll. Heise schreibt dann auch:

Neu ist diese als Cache-as-RAM bezeichnete Methode indes nicht, bereits LinuxBIOS/CoreBoot benutzen sie, um Speicherplatz zu haben, während der Speichercontroller noch initialisiert wird.

Den heftigen Performanceverlust, den Cache-as-RAM im Normalbetrieb des PCs mit sich bringt, halten die Hacker von Frozen Cache für akzeptabel, da man den Gefriercache nur aktivieren müsse, wenn z.B. der Rechner gesperrt wird. Logisch, denn wenn ein ungesperrter Rechner entwendet wird, ist die Verschlüsselung ohnehin nutzlos. Dennoch ist das Verfahren für Server, die ständig "gesperrt" sind und ständig Leistung bringen müssen, möglicherweise sehr problematisch.

Nebenbei: Heise verwendet das nette Wort "Kühlungsattacke".

Geschrieben von datenritter

um

13:10

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, festplattenverschlüsselung, forensik, hacking, kryoattacke, sicherheit, verschlüsselung

Mittwoch, 17. Dezember 2008

"Computer Bild" oder "Computer Blöd"?

Schon einiger Zeit plagt ein gravierender Fehler Nutzer des Microsoft Internet Explorers, der sich allein durch Öffnen einer manipulierten Webseite mit einem Virus infiziert. Bereits seit Oktober soll der Schädling umgehen.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

Heute erst wurde die Lücke von Microsoft behoben. Zu spät, wie ich finde, aber was soll man von Microsoft schon erwarten?

In den heise-Meldungen ist die Rede von einem Exploit. Die Wikipedia erklärt in einfachen Worten, was das ist:

Ein Exploit (englisch to exploit - ausnutzen) ist eine Software oder eine Sequenz von Befehlen, die spezifische Schwächen beziehungsweise Fehlfunktionen eines anderen Computerprogramms zur Erlangung von Privilegien (...) ausnutzt.

Etwas banalisierend könnte man einen Exploit also als Hälfte eines Computervirus' bezeichnen. Die andere Hälfte ist der Teil, der im infizierten Browser tätig wird.

Wird die Sicherheitslücke, die einem Exploit zugrundeliegt, erst bekannt, wenn sie bereits ausgenutzt wird, so spricht man von einem Zero-Day-Exploit. Dazu die Wikipedia:

Ein Exploit, das vor dem oder am selben Tag erscheint, an dem die Sicherheitslücke (Neudeutsch Zero-Day-Lücke) allgemein bekannt wird, nennt man Zero-Day-Exploit (0-Day-Exploit, 0day). Die Gefährlichkeit dieser Exploits rührt daher, dass zu diesem Zeitpunkt kaum ein Hersteller bzw. Entwickler in der Lage ist, die Sicherheitslücke sinnvoll und umfassend mittels eines Patches zu schließen.

Zero-Day-Exploit ist also, wie jeder leicht nachlesen kann, ein Fachbegriff.

Das hat die "Computer Bild", zu meinem Bedauern die auflagenstärkste deutsche Computerzeitschrift, bis gestern zumindest nicht verstanden:

Ein Computerschädling namens „Zero Day“ bedroht derzeit PCs. Im Moment seien allerdings nur Rechner in China betroffen, die mit dem Browser „Internet Explorer“ (IE) ausgestattet sind.

Nein, ihr Computerbild-Schreiberlinge, "Zero Day" ist nicht der Name des Schädlings!!!

Und nicht um die chinesischen Windows-Nutzer geht es, vielmehr breitete sich der Schädling anfangs über chinesische Webseiten aus. Die heise-Meldung erklärt es:

Derzeit sieht es auch so aus, als würden hauptsächlich gehackte chinesische Webseiten den Exploit enthalten. Auf einem (...) Testsystem (...) startete der Zero-Day-Exploit ein Programm namens ko[1].exe, das sofort Kontakt mit einem chinesischen Server aufnahm und begann, Rootkit-Komponenten nachzuladen.

Angesichts dieses Blödsinns bin ich versucht, von gefährlicher Verharmlosung des Fehlers im Microsoft-Browser zu sprechen.

Da sieht man mal wieder, dass "auflagenstark" nur bedeutet, dass viele Exemplare gedruckt werden, nicht aber, dass sie gelesen und verstanden werden, geschweige denn, dass die Autoren wissen, wovon sie reden.

Update: Torsten Feld formuliert es so:

Schon doof, wenn man sich dümmer macht, als man sowieso schon ist...

Update: Mittlerweile hat die "Computer Bild" den Artikel überarbeitet. Vermutlich war ihnen die Erwähnung bei fefe zu peinlich.

« vorherige Seite

(Seite 2 von 6, insgesamt 54 Einträge)

nächste Seite »