Mittwoch, 17. September 2008

wie man Drohnen vom Himmel holt - oder die Börse

Das es GPS-Simulatoren geben muss, die plausible aber beliebige GPS-Signale erzeugen, ist logisch, denn ein GPS-Simulator wird für die Entwicklung von GPS-Empfängern und GPS-basierten Geräten dringend benötigt. Ohne ihn gäbe es nur eine Art, ein Gerät, dass zum Beispiel einen Sturz von einer Autobahnbrücke verhindern soll, zu testen: Durch waghalsiges Ausprobieren. Auch Flugbenzin und Raketentreibstoff dürften durch das Kästchen tonnenweise eingespart werden. Doch die Möglichkeit zur Simulation macht das System, das mehr oder weniger ohne Berücksichtigung von Sicherheitsaspekten entwickelt wurde, verwundbar...

"wie man Drohnen vom Himmel holt - oder die ... »

Samstag, 30. August 2008

Datenantifa-Fall: erste Kritik

Wie schon erwähnt bietet der Hack des Blood&Honour-Netzwerks durch die "Datenantifa" Stoff für Diskussionen.

Chris von FIXMBR erklärt direkt mal, warum ihm das ganze Bauchschmerzen bereitet:

In der Tat war "Selbstjustiz" auch eines der ersten Stichworte, die mir in den Sinn kamen, und dass der Zweck nicht die Mittel heiligt. Chris hat recht: Auch wenn man einem üblen Burschen auf die Schliche kommen will, muss man selbst dabei sauber bleiben und die eigenen Werte leben. Die Hackerethik des CCC bietet da ein paar nette Ansatzpunkte.

Chris von FIXMBR erklärt direkt mal, warum ihm das ganze Bauchschmerzen bereitet:

Hat irgendwer an die Kollateralschäden gedacht? An den kleinen Jungen vom Dorf, der irgendwann einmal auf dem Schulhof die URL bekommen hat, sich registriert, die Seite aber schnell wieder verlassen hat. (...) Und wenn man zufällig den gleichen Namen hat, den gleichen Nick nutzt, wie ein Mitglied dort - Pech gehabt. Die sogenannten Linken feiern einen großen Schlag gegen die Rechtsextremisten - Kollateralschäden inbegriffen. (...) Und morgen demonstrieren wir dann wieder gegen die Vorratsdatenspeicherung, die Datenweitergabe an die USA, gegen den Datenmissbrauch, gegen alles - so, als wenn nichts gewesen wäre. ;-)

In der Tat war "Selbstjustiz" auch eines der ersten Stichworte, die mir in den Sinn kamen, und dass der Zweck nicht die Mittel heiligt. Chris hat recht: Auch wenn man einem üblen Burschen auf die Schliche kommen will, muss man selbst dabei sauber bleiben und die eigenen Werte leben. Die Hackerethik des CCC bietet da ein paar nette Ansatzpunkte.

Datenantifa gegen Blood & Honour - Hacker helfen dem Verfassungsschutz?

Gestern noch schrieb ich über den Lausebengel, der die Webseite der fränkischen Stadt Ansbach gelöscht hatte. Die Empörung über den jugendlichen Datenvandalen dürfte zumindest vor Ort groß sein.

Heute nun kassieren die politisch motivierten Hacktivisten der "Datenantifa" Sympathiepunkte für einen digitalen Einbruch, bei dem nichts gelöscht, wohl aber einiges "gestohlen" wurde.

Laut einer AFP-Meldung haben Mitglieder der "Datenantifa" Rechner des Neonazi-Netzwerks "Blood & Honour" gehackt und dabei "mehr als 30.000 Datensätze" kopiert. (Wie wohl so ein "Datensatz" aussehen mag?)

AFP schreibt:

Und NDR Info berichtet, dass durch die geklauten Daten wahrscheinlich auch die rege Nutzung des Netzwerkes in Deutschland belegt sei. Verbindungen der NPD zu B&H werden erwartet. Den Verfassungsschutz, dem die Daten jetzt übergeben werden sollen, dürfte das alles sehr interessieren.

Viele sind der Meinung, dass dieser nicht selbst im staatlichen Auftrag Computersysteme angreifen sollte, der Streit ist bekannt. Die "Datenantifa" zeigt wie verlockend der Gedanke ist, kriminelle Organisationen durch digitalen Einbruch zu enttarnen. Doch strenggenommen ist auch dieser nach deutschem Recht illegal, ob er nun Neonazis trifft oder nicht. Folgerichtig müsste man die Aktivisten der "Datenantifa" als Cracker bezeichnen und nach § 202a StGB und § 202c StGB (dem heftig kritisierten Hackerparagraphen) strafrechtlich verfolgen. Heiligt der Zweck die Mittel?

Die meisten dürften an dieser Tat nichts auszusetzen haben. Andere werden sagen, dass ihnen jede noch so obskure Organisation, egal welchen politischen Spektrums, lieber ist als verbeamtete Cracker in staatlichem Auftrag. Wieder andere werden sagen, dass man Hacktivismus nicht mit Scriptkiddies vergleichen kann.

So oder so: Viel Stoff für Diskussionen.

Heute nun kassieren die politisch motivierten Hacktivisten der "Datenantifa" Sympathiepunkte für einen digitalen Einbruch, bei dem nichts gelöscht, wohl aber einiges "gestohlen" wurde.

Laut einer AFP-Meldung haben Mitglieder der "Datenantifa" Rechner des Neonazi-Netzwerks "Blood & Honour" gehackt und dabei "mehr als 30.000 Datensätze" kopiert. (Wie wohl so ein "Datensatz" aussehen mag?)

AFP schreibt:

Unter den Datensätzen waren demnach auch rund 500 aus Deutschland. Seit September 2000 ist "Blood and Honour" (B&H) hierzulande als verfassungsfeindliche Gruppierung verboten.

Und NDR Info berichtet, dass durch die geklauten Daten wahrscheinlich auch die rege Nutzung des Netzwerkes in Deutschland belegt sei. Verbindungen der NPD zu B&H werden erwartet. Den Verfassungsschutz, dem die Daten jetzt übergeben werden sollen, dürfte das alles sehr interessieren.

Viele sind der Meinung, dass dieser nicht selbst im staatlichen Auftrag Computersysteme angreifen sollte, der Streit ist bekannt. Die "Datenantifa" zeigt wie verlockend der Gedanke ist, kriminelle Organisationen durch digitalen Einbruch zu enttarnen. Doch strenggenommen ist auch dieser nach deutschem Recht illegal, ob er nun Neonazis trifft oder nicht. Folgerichtig müsste man die Aktivisten der "Datenantifa" als Cracker bezeichnen und nach § 202a StGB und § 202c StGB (dem heftig kritisierten Hackerparagraphen) strafrechtlich verfolgen. Heiligt der Zweck die Mittel?

Die meisten dürften an dieser Tat nichts auszusetzen haben. Andere werden sagen, dass ihnen jede noch so obskure Organisation, egal welchen politischen Spektrums, lieber ist als verbeamtete Cracker in staatlichem Auftrag. Wieder andere werden sagen, dass man Hacktivismus nicht mit Scriptkiddies vergleichen kann.

So oder so: Viel Stoff für Diskussionen.

Montag, 21. Juli 2008

Festplattenmusik

Van Halen:

Donnerstag, 15. Mai 2008

Kryoattacke - Video mit der EFF

Wieder mal durch hack a day habe ich etwas zur Cold-Boot-... äh.. Kryoattacke entdeckt, nämlich das folgende Video von boingboing tv:

Ab etwa 4:40 werden Gegenmaßnahmen diskutiert, inklusive einer neuen: Ein Temperatursensor könnte einen plötzlichen Temperaturabfall erkennen und den Speicherinhalt löschen. Außer vielleicht für Fallschirmspringer ist das eine nette Idee - aber nur wenn der Angreifer nichts davon weiß.

Ab etwa 4:40 werden Gegenmaßnahmen diskutiert, inklusive einer neuen: Ein Temperatursensor könnte einen plötzlichen Temperaturabfall erkennen und den Speicherinhalt löschen. Außer vielleicht für Fallschirmspringer ist das eine nette Idee - aber nur wenn der Angreifer nichts davon weiß.

Geschrieben von datenritter

um

05:20

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, festplattenverschlüsselung, forensik, hackaday, hacking, kryoattacke, sicherheit, verschlüsselung

Sonntag, 6. April 2008

schwache WPA-Passphrases angreifen

Torsten Feld hat nach seinem WEP-Crack-Turorial nun auch die Anleitung zum Angeifen schwacher WPA-Passphrases veröffentlicht, und zwar hier.

Die Methode ist einfach: Man de-authentifiziert alle Clients, die an dem AP angemeldet sind, und zwingt sie so zum Re-Authentifizieren. (Logisch.) Dann kann man den Handshake mitlesen, auf den man dann

Ist das Netwerk mit einer guten Passphrase geschützt, dürfte der Angriff einige Millionen Jahre dauern. Wenn nicht, ist der Besitzer ein Depp.

Die Methode ist einfach: Man de-authentifiziert alle Clients, die an dem AP angemeldet sind, und zwingt sie so zum Re-Authentifizieren. (Logisch.) Dann kann man den Handshake mitlesen, auf den man dann

aircrack-ng loslässt.Ist das Netwerk mit einer guten Passphrase geschützt, dürfte der Angriff einige Millionen Jahre dauern. Wenn nicht, ist der Besitzer ein Depp.

Brother-Seitenzähler zurücksetzen

Laserdrucker von Brother, wie der HL-2030 haben scheinbar Probleme zu begreifen, dass der Toner sehr wohl noch voll genug ist oder aufgefüllt wurde. (Oder geschüttelt, denn Gerüchten zufolge kann man damit den Rest in der Tonerkartusche aktivieren. Und sich einsauen. Aber ordentlich.)

Die gelbe Toner-Warnlampe blinkt oder leuchtet dann dauerhaft, der Drucker verweigert jedenfalls die Arbeit. Angeblich liegt das an einem unsinnigen Seitenzähler — ob das stimmt, kann ich nicht prüfen. Hier erklärt jemand, wie man dem Drucker das austreibt.

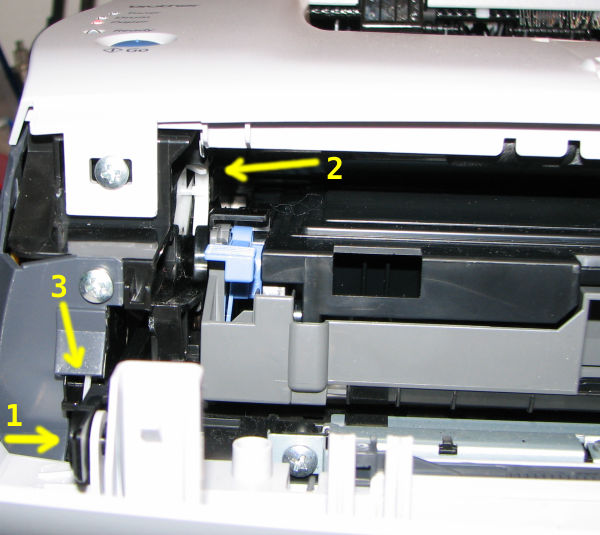

Kurz zusammengefasst:

• Drucker einschalten und vordere Klappe öffnen.

• Den schwarzen Schiebemechanismus (1) aushaken und hineinschieben. (So, als wäre die Klappe geschlossen.)

• Den im Drucker liegenden Schalter (2) mit einem Plastikstift oder einem anderen nicht leitfähigen Gegenstand gedrückt halten. Geht über die Mechanik (großer Hebel) etwas einfacher.

• Den kleinen äußeren Schalter (3) eindrücken.

• Der Drucker fährt nun wieder an, als hätte man die Klappe geschlossen.

• Nach einer kurzen Wartezeit (1 Sekunde), den inneren Schalter loslassen.

• Äußeren Schalter loslassen, Schiebemechanismus (1) wieder einhängen und Klappe schließen.

Der Drucker geht nun wieder von einem vollen Toner aus.

Um den Zähler der Tonerwalze zurückzusetzen, soll man die Tonerkassette entfernen und bei noch geöffneter Frontklappedie blaue GO-Taste gedrückt halten, bis alle Lämpchen leuchten.

Freitag, 4. April 2008

Kryoattacke - Gegenmaßnahmen ab Werk

Zumindest gegen das Ausziehen der Speichermodule, welche noch den Festplattenschlüssel enthalten, gibt es bereits ab Werk Gegenmaßnahmen: Das Mainboard Asus G-SURF365 verfügt über einen "Diebstahlschutz" — der besteht darin, dass die Halterung der Module mit dem Mainboard verschraubt werden kann.

Geschrieben von datenritter

um

18:21

| 7 Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, festplattenverschlüsselung, forensik, hacking, kryoattacke, sicherheit, verschlüsselung

Mittwoch, 2. April 2008

WEP cracken mit Fragmentation Attack

In seinem Blog feldstudie.net hat Torsten Feld ein gutes Tutorial veröffentlicht. Es beschreibt, wie man mit aireplay, aireplay-ng, packetforge-ng, airodump-ng und aircrack-ng die Hinfälligkeit der WEP-Verschlüsselung unter Beweis stellt.

Donnerstag, 6. März 2008

Kryoattacke - erstes(?) Tool frei verfügbar

Es bereits eine erste Umsetzung zur Ausnutzung der Remanenz von DRAMs.

Bei hack a day wurde Wiesel McGrews Tool msramdmp vorgestellt, das auf Syslinux basiert. Auf einem USB-Stick installiert ergibt es ein praktisches Werkzeug zum Auslesen von... Diagnosedaten... aus dem Hauptspeicher eines PCs... "Kryoattacke - erstes(?) Tool frei verfügbar" ... »

Bei hack a day wurde Wiesel McGrews Tool msramdmp vorgestellt, das auf Syslinux basiert. Auf einem USB-Stick installiert ergibt es ein praktisches Werkzeug zum Auslesen von... Diagnosedaten... aus dem Hauptspeicher eines PCs... "Kryoattacke - erstes(?) Tool frei verfügbar" ... »

Geschrieben von datenritter

um

17:08

| Noch keine Kommentare

| Keine Trackbacks

Tags für diesen Artikel: cracking, festplattenverschlüsselung, forensik, hackaday, hacking, kryoattacke, linux, microsoftprodukte, sicherheit, verschlüsselung

« vorherige Seite

(Seite 2 von 3, insgesamt 26 Einträge)

nächste Seite »